Endpunkt-Verwaltung navigieren: Ihr umfassendes Handbuch

Da Remote-Arbeit zur neuen Normalität geworden ist und fortschrittliche Technologien die Branchenlandschaft verändern, haben Techniker damit zu kämpfen, eine größere Geräteflotte zu schützen und Cyberangriffe abzuwehren. Infolgedessen ist der Bedarf an Endpunktmanagement-Tools noch dringender geworden.

Deshalb werden wir mehr über die Funktionen der Endpunktverwaltung sprechen, warum sie für Ihr Unternehmen wichtig ist, und einige der empfohlenen Software mit Ihnen teilen. Lesen Sie weiter für mehr Details!

- Teil 1 :Was ist Endpoint Device Management?

- Teil 2 :Welche Arten von Endgeräten müssen wir verwalten?

- Teil 3 :Der Unterschied zwischen EMM, MDM, UEM

- Teil 4 :Warum ist Endpunktmanagement für Ihr Unternehmen wichtig?

- Teil 5 :Schlüsselfunktionen einer Endpunkt-Management-Software

- Teil 6 :Unified Endpoint Management Use Cases

- Teil 7 :Die beste Endpunkt-Management-Software für Unternehmen

- Teil 8 :Die Rolle des Endgeräte-Managements in der modernen Unternehmensumgebung

- Teil 9 :Abschluss

- Teil 10 :FAQs

Teil 1. Was ist Endpoint Device Management?

Endpunktmanagement ist der Prozess der aktiven Überwachung, Erkennung und Verhinderung von Malware-Angriffen auf Geräte, die mit einem Netzwerk verbunden sind.

Dies geschieht in der Regel mit einer Unified Endpoint Management (UEM)-Plattform, die es IT-Mitarbeitern ermöglicht, Sicherheitsrichtlinien umzusetzen und verdächtige Aktivitäten auf Endgeräten zu überwachen.

Teil 2. Welche Arten von Endgeräten müssen wir verwalten?

Zu den gängigen Beispielen für Endpunkte gehörenDesktop-Computer, Drucker, Laptops, Server vor Ort, Smartphones, Tablets, IoT-Geräte, POS-Systeme, Switches und alle anderen netzwerkfähigen Geräte. Diese Endgeräte sind in der Regel das Ziel von Cyberangriffen, weshalb ihre ordnungsgemäße Verwaltung für die Netzwerksicherheit von entscheidender Bedeutung ist.

Zum Beispiel hat RSA Security festgestellt, dass mehr als 60 % der Betrugsfälle von mobilen Geräten ausgehen.

Endgeräte müssen verwaltet werden, denn sie sind oft die Einstiegspunkte für Cyberangriffe auf das Netzwerk eines Unternehmens. Endgeräte können anfällig für Malware, Viren und andere Arten von Cyber-Bedrohungen sein, die die Sicherheit und den Datenschutz der Unternehmensdaten gefährden können.

Die Endpunktverwaltung trägt dazu bei, dass Endpunkte sicher sind und den Vorschriften und Standards entsprechen, indem sie Sicherheitsrichtlinien durchsetzt, auf Schwachstellen überwacht und routinemäßige Wartungsaufgaben wie Patching und Software-Updates durchführt.

Die Verwaltung und Sicherung von Endgeräten blockiert letztlich fast alle Zugangspunkte, die Hacker nutzen können, um auf das Netzwerk und andere IT-Ressourcen eines Unternehmens zuzugreifen.

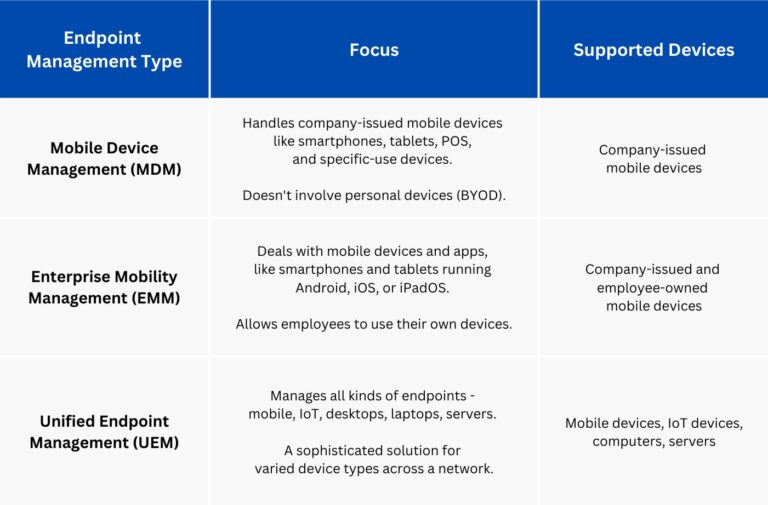

Teil 3. Der Unterschied zwischen EMM, MDM und UEM

EMM, MDM und UEM sind die drei verschiedenen Arten der Endpunktverwaltung. Lassen Sie uns jede dieser Arten im Detail erklären;

Mobilgeräteverwaltung (MDM)

MDM ist eine Art von Endpunktmanagementlösung, die für die Verwaltung und Sicherung mobiler Geräte entwickelt wurde, wie z. B. Smartphones und Tablets, die von einem Unternehmen ausgegeben werden, POS-Geräte (Point of Sale) und Geräte im Single-App-Modus, die kein Bring Your Own Device (BYOD) beinhalten.

MDM-Lösungen bieten wesentliche Funktionen, darunter die Registrierung von Geräten, die Konfigurationsverwaltung, die Softwareverteilung und die Durchsetzung von Sicherheitsrichtlinien. Diese Funktionen spielen eine entscheidende Rolle bei der Gewährleistung einer sicheren und effizienten Verwaltung mobiler Geräte.

Enterprise Mobility Management (EMM)

EMM ist eine Art von Endpunkt-Management-Lösung, die sich auf die Verwaltung und Sicherung von mobilen Geräten und Anwendungen konzentriert. Dabei handelt es sich in der Regel um Smartphones und Tablets mit Android-, iOS- oder iPadOS-Betriebssystemen.

Neben den von einem Unternehmen ausgegebenen Geräten ermöglicht eine EMM-Lösung den Mitarbeitern auch, ihre eigenen Geräte bei den IT-Ressourcen des Unternehmens anzumelden. Zu den Kernkomponenten von EMM-Lösungen gehören Mobile Device Management (MDM), Mobile Application Management (MAM), Mobile Content Management (MCM) und Mobile Identity Management (MIM).

Unified Endpoint Management (UEM)

UEM ist eine Endpunktverwaltungslösung, die sich auf die Verwaltung und Sicherung aller Arten von Endpunkten konzentriert, einschließlich mobiler Geräte, IoT-Geräte, Desktops, Laptops und Server. UEM ist die anspruchsvollste Art der Endpunktverwaltungslösung, da sie die Verwaltung und Sicherung verschiedener Arten von Geräten in einem Netzwerk erfordert.

Zu den Kernkomponenten von UEM-Lösungen gehören die Registrierung von Geräten, die Verwaltung der Gerätekonfiguration, die Softwareverteilung, die Durchsetzung von Sicherheitsrichtlinien und die Analyse von Endpunkten.

Gesamt gesehen besteht der Hauptunterschied zwischen diesen drei Arten von Endpunkt-Management-Lösungen - MDM, EMM und UEM - im Umfang der Geräte und Anwendungen, die sie verwalten.

MDM konzentriert sich auf die Verwaltung und Sicherung mobiler Geräte, EMM erweitert die Verwaltung mobiler Anwendungen, und UEM deckt alle Arten von Endgeräten ab.

Durch den Einsatz von UEM-Lösungen können Unternehmen ihre Endgeräte effektiv verwalten und sichern, den IT-Betrieb rationalisieren und die Effizienz steigern.

Teil 4. Warum ist Endpunktmanagement für Ihr Unternehmen wichtig?

Die Sicherheit von Endgeräten ist für Unternehmen weltweit zu einem der wichtigsten Anliegen geworden, da sie nach Möglichkeiten suchen, die Sicherheit ihrer Daten und ihrer technischen Infrastruktur zu gewährleisten. Einige der Gründe, warum dies für Ihr Unternehmen wichtig ist, sind folgende:

1. Zunehmende Fälle von Cybersecurity-Angriffen

Im Jahr 2019 hat das FBI in seinem Internet Crime Report, dass die Zahl der gemeldeten Beschwerden über Cyberkriminalität 300.000 überstieg und mehr als 4,2 Milliarden Dollar kostete. Für das Jahr 2021 weist der Bericht mindestens 847.376 Beschwerden mit Kosten von 6,9 Milliarden Dollar oder mehr aus. Diese Zahlen deuten auf einen Aufwärtstrend bei Cybersecurity-Angriffen hin und machen deutlich, dass Unternehmen eine Strategie für das Endpunktmanagement benötigen, um sicherzustellen, dass sie beständige Bedrohungen abwehren können.

2. Mehr Flexibilität bei Geräten im Besitz der Mitarbeiter

Wir befinden uns im Zeitalter der Tele- und Hybridarbeit, und immer mehr Unternehmen werden auf dieses Arbeitsmodell umsteigen. Laut dem Technavio-Bericht wird erwartet, dass der globale Markt für Bring Your Own Device (BYOD) von 2021 bis 2026 um 69,07 USD wachsen wird, was zu einer größeren Gefährdung führt. Verteilte Teams bedeuten weniger Kontrolle über die Endgeräte, was weitere Schwachstellen schafft, die Hacker ausnutzen könnten.

3. verstärkter Einsatz von Geräten

Neben den Auswirkungen der Fernarbeit setzen Unternehmen auch mehr Geräte in ihren Arbeitsabläufen ein, um eine bessere Arbeitseffizienz und bessere Dienstleistungen zu gewährleisten.

Zum Beispiel: Im Gesundheitswesen werden tragbare Geräte eingesetzt, um den Gesundheitszustand von Patienten zu überwachen und so eine rechtzeitige Behandlung zu ermöglichen. Auch der Einzelhandel setzt vermehrt digitale Beschilderung, Selbstbedienungskioske und Arbeitsgeräte für Mitarbeiter ein, um ein bequemeres und interaktiveres Einkaufsumfeld zu schaffen und gleichzeitig die Produktivität der Geschäfte zu steigern.

Dieser Trend stellt die Unternehmen jedoch auch vor die Herausforderung, ihre Geräteflotte zu verwalten, ohne die IT-Kosten erheblich zu erhöhen.

Teil 5. Schlüsselfunktionen einer Endpunkt-Management-Software

Die Endpunktverwaltungssoftware, die Sie für Ihr Unternehmen auswählen, muss über bestimmte Funktionen verfügen, die Ihnen helfen, wachsam zu bleiben und Ihr Unternehmensnetzwerk zu schützen. Die Endpunktverwaltungssoftware, die Sie implementieren, sollte in der Lage sein;

1Endpunkt-Assets aus der Ferne verwalten und überwachen

Endpoint-Management-Software gibt Technikern die Flexibilität, alle Geräte über eine zentrale Konsole aus der Ferne zu verwalten und zu überwachen, was ihnen eine rechtzeitige Wartung ermöglicht, ohne vor Ort sein zu müssen. Außerdem können sie Bildschirmanzeigen, Datenverkehr, Gerätestatus und -zustand überwachen, um Probleme und potenzielle Risiken zu erkennen.

Anstatt eine neue Geräteflotte einzeln zu konfigurieren, können Techniker eine vordefinierte Vorlage für die Gerätebereitstellung erstellen, um die Sicherheitseinstellungen automatisch auf die Geräte zu übertragen und so Zeit und Aufwand für sich wiederholende Arbeiten zu sparen, während gleichzeitig sichergestellt wird, dass sich um jedes Gerät gekümmert wird.

2Sicherheitsrichtlinien für Geräte durchsetzen

Sicherheitsrichtlinien sind proaktive Maßnahmen, die dazu beitragen, Datenverletzungen oder -lecks von vornherein zu verhindern.

Techniker können spezielle Betriebsumgebungen konfigurieren, um sicherzustellen, dass Sicherheitsgrundsätze wie das Prinzip der geringsten Privilegien und die Verwendung von Sicherheitsauthentifizierungsmaßnahmen wie Sperrbildschirm-Passwörtern und Multi-Faktor-Authentifizierung (MFA) eingehalten werden. Zu den weiteren Maßnahmen gehören auch Anwendungsblocklisten und Richtlinien zur Verhinderung von Datenverlusten (DLP).

3Patches einspielen und Gerätekonformität sicherstellen

Patch-Updates helfen dabei, Endgeräte auf dem neuesten Stand zu halten und Probleme zu beheben, die die Sicherheit gefährden könnten. Dieser Prozess ist wichtig, um Schwachstellen zu beheben, die durch Cyberangriffe ausgenutzt werden könnten.

Eine Endpunktverwaltungssoftware sollte es Ihnen auch ermöglichen, alle Geräte zu identifizieren, die nicht mit den neuesten Patch-Updates kompatibel sind.

4InstallationundAktualisierungvonAnwendungenoder Betriebssystemen auf Geräten

Veraltete Betriebssysteme auf Endgeräten können von böswilligen Hackern ausgenutzt werden, um ein Netzwerk zu infiltrieren.

Um dies zu verhindern, ist es wichtig, eine Endpunktverwaltungssoftware zu verwenden, die es Ihnen ermöglicht, Betriebssysteme und Anwendungen automatisch von einer zentralen Stelle aus zu aktualisieren, anstatt das Risiko einer Sicherheitsverletzung dem Zufall zu überlassen.

5Erkennung und Beseitigung von Bedrohungen

Endpunktverwaltungssoftware kann IT-Mitarbeiter auf potenzielle Probleme aufmerksam machen, bevor sie sich zu ernsthaften Problemen entwickeln. Diese Funktion ist oft mit automatisierten Arbeitsabläufen gekoppelt, die Probleme an Ort und Stelle beheben können, wenn Warnungen ausgelöst werden.

Durch die Behebung von Problemen auf diese Weise können IT-Mitarbeiter die Ausfallzeiten von Geräten effizienter reduzieren, ohne dass sie Mitarbeiter vor Ort schicken müssen.

Teil 6. Anwendungsfälle für ein einheitliches Endpunktmanagement

UEM bietet eine umfassende Lösung für die Verwaltung und Sicherung von Endpunkten in einem Unternehmen. Hier sind einige häufige Fälle von Unified End Point Management und ihre Vorteile:

1Verwaltung mobiler Geräte

UEM bietet einen einheitlichen Ansatz für die Verwaltung und Sicherung mobiler Geräte wie Smartphones, Wearables und Tablets. Mit UEM können IT-Teams in Unternehmen mobile Geräte registrieren, konfigurieren und verwalten, Sicherheitsrichtlinien anwenden, Apps und Updates verteilen und die Geräteleistung überwachen - alles über eine einzige Konsole.

Im Einzelhandel kann UEM zum Beispiel zur Verwaltung von POS-Geräten eingesetzt werden, um eine sichere Zahlungsabwicklung zu gewährleisten und Datenschutzverletzungen zu verhindern.

2PC-Verwaltung

UEM ermöglicht IT-Teams die Verwaltung und Sicherung von PCs im gesamten Unternehmen, unabhängig vom Betriebssystem. Mit UEM können IT-Teams über eine zentrale Konsole PCs bereitstellen, konfigurieren und verwalten, Sicherheitsrichtlinien durchsetzen, Software und Updates verteilen und Probleme beheben.

Im Bildungswesen werden UEM in der Regel zur Verwaltung von Geräten im Klassenzimmer eingesetzt, um sicherzustellen, dass die Schüler Zugang zu den benötigten Tools und Ressourcen haben und gleichzeitig die Sicherheit und der Datenschutz gewahrt bleiben.

3Hochsichere und/oder regulierte Branchen

In Branchen wie dem Gesundheitswesen, dem Finanzwesen und der öffentlichen Verwaltung, in denen Sicherheit und Compliance von entscheidender Bedeutung sind, bietet UEM eine umfassende Lösung für die Verwaltung und Sicherung von Endgeräten.

Außerdem können IT-Teams in diesen Branchen Sicherheitsrichtlinien durchsetzen, die Einhaltung von Vorschriften wie HIPAA und PCI DSS gewährleisten, Endpunkte auf Schwachstellen überwachen und sensible Daten schützen.

Das UEM wird beispielsweise zur Verwaltung medizinischer Geräte und zum Schutz von Patientendaten in Krankenhäusern oder Gesundheitseinrichtungen eingesetzt.

4BYOD-Verwaltung

UEM ermöglicht es Unternehmen auch, mitarbeitereigene Geräte, die mit dem Unternehmensnetzwerk verbunden sind, zu verwalten und zu sichern. So kann sichergestellt werden, dass diese Geräte sicher sind und den Unternehmensrichtlinien entsprechen.

Ein gutes Beispiel ist die Verwaltung der persönlichen Geräte von Beratern, während sie an Kundenprojekten arbeiten.

5Benutzerzentrierte Geräteverwaltung

UEM ermöglicht es IT-Teams, Endgeräte auf der Grundlage des Benutzers und nicht des Geräts zu verwalten. Mit der benutzerzentrierten Geräteverwaltung können IT-Teams Richtlinien und Konfigurationen basierend auf der Rolle oder dem Standort des Benutzers anwenden.

Besonders nützlich ist diese Methode in Branchen wie der Fertigung, wo die Geräte in der Fabrikhalle entsprechend der Rolle des Mitarbeiters, der sie benutzt, verwaltet werden müssen. Mit UEM können IT-Teams sicherstellen, dass für jede Aufgabe die richtigen Tools und Ressourcen zur Verfügung stehen, was die Produktivität und Effizienz steigert.

Teil 7. Die beste Endpunkt-Management-Software für Unternehmen

Sind Sie am Überlegen, welche Endpunktverwaltungssoftware Sie einsetzen sollen, um den Schutz Ihrer Unternehmens- oder Kundendaten zu gewährleisten? Sehen Sie sich die folgenden Empfehlungen an.

1 AirDroid Business

AirDroid Business ermöglicht es Unternehmen, IT-Fachleuten und Managed Service Providern, unbeaufsichtigte Android-Geräte von einer zentralen Plattform aus fernzuverwalten. Es ist eine schnelle, effiziente und sichere Software zur Verwaltung mobiler Geräte, die den Gerätezugriff und die Kontrolle vereinfacht, um die Einhaltung von Sicherheitsrichtlinien zu gewährleisten und Risiken und Missbrauch zu minimieren.

Wichtige Merkmale

- Benachrichtigungen und automatisierte Arbeitsabläufe: Sie erhalten Benachrichtigungen, wenn Probleme erkannt werden, und führen automatisierte Arbeitsabläufe aus, um sie im Vorfeld zu lösen

- Breit gefächerte Kompatibilität: Unterstützung einer breiten Palette von Android-basierten Endgeräten, einschließlich Telefon, Tablet, POS, Kiosk, Digital Signage, robuste Geräte und kundenspezifische Geräte

- Sicherheitsrichtlinien: Erzwingen Sie ein starkes Passwort für die Bildschirmsperre, eine Multi-Faktor-Authentifizierung und eine Richtlinie zum Schutz vor Datenverlust (DLP), um die Datensicherheit zu gewährleisten

- Unterstützte und einfache Fernsteuerung: Bietet leistungsstarke Fernsteuerungsfunktionen und Echtzeitüberwachung auf unbeaufsichtigten Geräten ohne Rooting

- Anwendungsmanagement-Services: Halten Sie Unternehmensanwendungen auf dem neuesten Stand, indem Sie Rollouts auf der Grundlage von Gerätegruppe, Gerätetyp und Standort planen und Sicherheitsrisiken minimieren.

- Kiosk-Modus: Sperren Sie Android-Geräte in den Einzel- oder Multi-App-Modus, setzen Sie Websites auf eine Whitelist und blockieren Sie den unbefugten Netzwerkzugriff, um den Arbeitsaufwand der IT-Abteilung bei Geräte-Missbrauch zu reduzieren.

2 ManageEngine

ManageEngine ist eine Cloud-basierte IT-Plattform, die Lösungen für die Sicherung von Unternehmensendgeräten, die Verbesserung der Netzwerksicherheit und die Bereitstellung bequemer IT-Dienste bietet. Sie bietet auch auf bestimmte Branchen zugeschnittene Lösungen, um die Sicherheit von Endgeräten zu gewährleisten.

Das Ziel von ManageEngine ist es, die IT-Verwaltung zu vereinfachen, um Endgeräte zu überwachen, Softwarelizenzen zu verwalten und Datenverluste und Datendiebstahl zu reduzieren. Erreicht wird dies durch eine intuitive Benutzeroberfläche, die die Verwaltung von Endgeräten vereinfacht und effizienter macht.

Wichtige Merkmale

- Fernunterstützung

- Einfache Anpassung

- Umfassende Verwaltung mobiler Geräte

- Verwundbarkeitsmanagement

- Vermeidung von Datenverlust

3 Hexnode

Hexnode ist ein idealer SaaS-Verwaltungsdienst für Unternehmen, die eine Endpunkt-Verwaltungslösung nach dem Prinzip "pay as you grow" suchen. Sie können den Dienst auch mit einer 14-tägigen kostenlosen Testversion ausprobieren.

Hexnode ermöglicht Ihrem Unternehmen die Implementierung von Unified-Device-Management-Lösungen für eine Vielzahl von Geräten, einschließlich Android- und iOS-Telefonen, Windows- und Mac-Computern, Fernsehern und mehr. Es bietet anpassbare Lösungen, die es Ihnen ermöglichen, Ihr IT-Team zu entlasten und Ihr Unternehmen für den Erfolg zu rüsten.

Wichtige Merkmale

- Kiosk-Modus

- App-Verwaltung

- Fernsteuerung

- Verwaltung von Betriebssystem-Updates

- Geofencing

4Atera

Atera ist eine All-in-One-IT-Plattform, die mehrere Tools zur Verfügung stellt, um die Verwaltung Ihrer Endgeräte zu verbessern. Diese Cloud-basierte Plattform ermöglicht Ihnen die einfache Integration mit anderen Tools in Ihrem Unternehmen, um eine effiziente Sicherheit Ihrer Daten und eine kontrollierte Verwaltung der Geräte im Netzwerk zu gewährleisten.

Mit Atera können Sie IT-Skripte automatisieren, um mehr Möglichkeiten für Ihr IT-Team zu schaffen und es zu befähigen, mehr zu tun. Verbessern Sie die Überwachung von Bedrohungen, die Reaktion darauf und die Fehlerbehebung bei Problemen, um eine nahtlose Kundenerfahrung zu bieten.

Wichtige Merkmale

- Fernzugriff

- Netzwerkerkennung

- Patch-Verwaltung

- IT-Skript-Automatisierung

- Eine unbegrenzte Anzahl von Geräten aus der Ferne überwachen und verwalten

5NinjaOne Endpoint Management

NinjaOne ist bekannt für seine Integrationsfähigkeiten, die es Ihrem Unternehmen und Ihrem IT-Team ermöglichen, im Automatikmodus zu arbeiten und den Überblick über Netzwerkbedrohungen zu behalten. Die Cloud-Plattform stellt die Effizienz des IT-Teams in den Vordergrund und steigert die Produktivität der Benutzer.

Mit NinjaOne können Sie Ressourcen in der IT-Abteilung freisetzen, um sich auf strategische Aufgaben zu konzentrieren, indem Sie Arbeitsabläufe einfach über das Dashboard automatisieren.

Wichtige Merkmale

- Patch-Verwaltung

- Betriebliche Datensicherung

- Software-Einführung

- Fernzugriff

- IT-Vermögensverwaltung

6Citrix Endpoint Management

Citrix Endpoint Management ist eine Cloud-Plattform, die dabei hilft, verteilte Netzwerke zu sichern, indem sie die IT-Sicherheit modernisiert, eine VPN-Alternative bietet und Anwendungen und APIs schützt. Die Funktion "Desktop as a Service" (DaaS) soll IT-Teams helfen, mehrere Geräte einfach zu verwalten und die Benutzerfreundlichkeit zu verbessern.

Wichtige Merkmale

- Nicht vertrauenswürdiger Netzzugang ohne VPN

- App-Bereitstellung und Sicherheitsdienst

- Schutz für Webanwendungen und API

- Verhaltensanalytik

7Microsoft Intune

Microsoft Intune ist eine beliebte Endpunktverwaltungssoftware für Unternehmen, die bereits die Windows-Plattform für die Verwaltung ihrer mobilen Geräte nutzen, und eignet sich aufgrund der einfachen Integration besonders gut für Unternehmen, die Bring-your-own-Device (BYOD)-Praktiken zulassen. Die Automatisierungsfunktion mit einmaliger Anmeldung macht die Geräteintegration schnell und effizient.

Wichtige Merkmale

- Multifaktor-Authentifizierung

- Integration in das Microsoft-Ökosystem

- Fernüberwachung und -verwaltung

- App-Verwaltung

Teil 8. Die Rolle der Endgeräteverwaltung in der modernen Unternehmensumgebung

Sicherheit und Compliance

Durch die Durchsetzung von Sicherheitsrichtlinien, die Überwachung von Schwachstellen und die Durchführung von Routinewartungsaufgaben wie Patches und Software-Updates trägt die Endpunktverwaltung dazu bei, dass die Endpunkte sicher sind und den Vorschriften und Standards entsprechen.

Kontrolle und Sichtbarkeit der Endpunkte

Da die Endpunktverwaltung eine zentrale Plattform für die Verwaltung und Überwachung von Endpunkten bietet, können IT-Teams den Gerätebestand leicht nachverfolgen, Sicherheitsrichtlinien durchsetzen und Probleme beheben, wodurch das Risiko eines unbefugten Zugriffs oder von Datenschutzverletzungen verringert wird.

Automatisierung von Routine-Sicherheitsaufgaben

Endpunktmanagement ermöglicht es IT-Teams auch, Routineaufgaben wie Software-Updates und Sicherheits-Patches zu automatisieren, was den manuellen Aufwand reduziert und die Effizienz des IT-Betriebs verbessert.

Rationalisierung und Zentralisierung des IT-Betriebs

Da Endpoint Management eine einzige Konsole für die Verwaltung und Überwachung aller Endgeräte bereitstellt, können IT-Teams die Verwaltung der Unternehmensinfrastruktur vereinfachen und sich auf höherwertige Aktivitäten konzentrieren, die das Geschäftswachstum fördern.

Schutz vor Angriffen und Datenschutzverletzungen

Endpoint Management sorgt für die Durchsetzung von Sicherheitsrichtlinien und stellt sicher, dass alle Endgeräte mit den neuesten Patches und Software-Updates auf dem neuesten Stand sind. Dies trägt dazu bei, die Angriffsfläche des Unternehmens zu verringern und das Risiko eines Sicherheitsvorfalls zu minimieren.

Teil 9. Schlussfolgerung

Endpunkte setzen Unternehmen immer wieder Cyber-Sicherheitsbedrohungen aus, die böswillige Hacker ausnutzen können. Eine vielseitige Endpunktverwaltungslösung wie AirDroid Business stellt sicher, dass alle Endpunkte, die sich mit Ihrem Netzwerk verbinden, sicher sind und auf bösartige Aktivitäten überwacht werden, und dass geeignete Präventions- und Abhilfestrategien für maximale Sicherheit eingesetzt werden.

FAQs

Antwort schreiben.