10 formas cruciales de proteger el acceso remoto: protege tus datos

El trabajo remoto se ha convertido en una tendencia en todo negocio que se base en la tecnología. Cuando tienes una fuerza laboral remota considerable, debes prestar suma atención a la seguridad del acceso remoto. Ha habido un aumento exponencial de las violaciones de seguridad del acceso remoto con el aumento de la fuerza laboral remota.

Las sesiones de acceso remoto se han convertido en un objetivo fácil para los ciberdelincuentes, a través de las cuales obtienen acceso a redes corporativas y datos confidenciales.

Por lo tanto, el acceso remoto seguro es esencial. Aquí discutiremos todos los aspectos del acceso remoto seguro e ilustraremos cómo proteger el acceso remoto de la mejor manera posible.

- Parte 1 : ¿Qué es la seguridad de acceso remoto?

- Parte 2 : ¿Cómo asegurar el acceso remoto? - 10 maneras de hacerlo

- Parte 3 : ¿Qué tecnologías se emplean para un acceso remoto seguro? ¿Cómo funcionan?

- Parte 4 : ¿Por qué es importante el acceso remoto seguro?

- Parte 5 : Palabras finales

- Parte 6 : La gente también pregunta

Parte 1. ¿Qué es la seguridad de acceso remoto?

El acceso remoto es una conexión entre dos dispositivos ubicados en diferentes ubicaciones a través de Internet. La seguridad del acceso remoto se refiere al acto de proteger las sesiones de acceso remoto a través de diferentes métodos y medidas.

El acceso remoto seguro implica una autenticación adecuada, un cifrado sólido y un acceso controlado. Es importante adoptar las mejores prácticas de seguridad para garantizar la eficiencia operativa durante el acceso remoto.

A través de un software confiable de acceso remoto, puedes establecer conexiones remotas de forma segura y eliminar intrusiones no autorizadas a los activos digitales. Junto con técnicas avanzadas, debes incorporar las últimas tecnologías y aplicar políticas sólidas de ciberseguridad en toda la organización. Por eso los programas de formación de empleados son una parte esencial de la seguridad del acceso remoto.

Parte 2. ¿Cómo asegurar el acceso remoto? - 10 maneras de hacerlo

Ya hemos dicho que es posible lograr una sólida seguridad de acceso remoto a través de múltiples soluciones de acceso remoto seguro. Aquí te mostramos todas las formas de proteger el acceso remoto frente a todos los posibles ciberataques.

1Uso de contraseñas seguras y autenticación de dos factores

La autenticación de los usuarios es esencial antes de establecer una conexión remota. Debes fortalecer el proceso de autenticación para que usuarios no autorizados no puedan inmiscuirse en sesiones remotas. Por eso la autenticación de dos factores es imprescindible para proteger el acceso remoto.

Junto con la autenticación por contraseña, la autenticación basada en SMS o TOTP puede garantizar que solo los dispositivos autorizados establezcan conexiones remotas.

Además, las contraseñas deben ser seguras y complicadas para que los ciberdelincuentes no puedan adivinarlas. Puedes utilizar un administrador de contraseñas para obtener sugerencias de contraseñas seguras y guardarlas de forma segura.

2Implementación de firewalls y segmentación de redes

Una empresa necesita invertir en el establecimiento de firewalls sólidos para evitar que los intrusos accedan durante las sesiones de acceso remoto. Para los trabajadores remotos, los firewalls basados en la nube funcionan mejor. Puedes modificar la configuración y fortalecer los firewalls para aumentar la seguridad de la red.

Junto con los firewalls, la segmentación de la red es una necesidad. Es una técnica de seguridad mediante la cual divides la red en subredes. Las subredes pueden tener diferentes configuraciones de seguridad y evitar que un ciberataque a cualquier subred se propague por la red.

3Usa software de acceso remoto confiable

Encontrar software de acceso remoto seguro y confiable también es una excelente manera de garantizar conexiones seguras y sin problemas a varios dispositivos y redes. Esto permite una colaboración y comunicación eficientes, al mismo tiempo que protege los datos confidenciales.

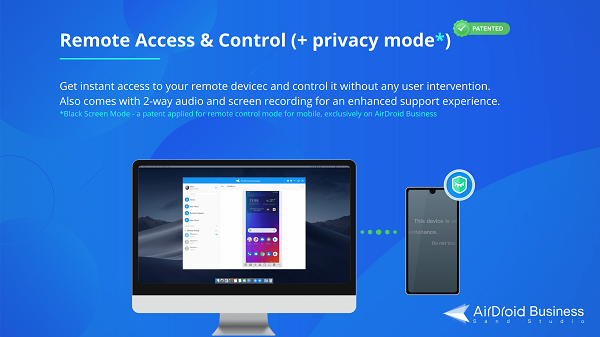

AirDroid Business es uno de los software de acceso remoto a dispositivos basados en Android más confiables que utiliza cifrado TLS para garantizar la seguridad de la conexión remota del dispositivo y la transmisión de datos y proteger el funcionamiento seguro del dispositivo.

Su modo de pantalla negra puede proteger los datos de la organización al acceder y controlar de forma remota un dispositivo, ya que la pantalla del dispositivo se volverá negra y otros no podrán ver el contenido que se muestra en la pantalla.

Además, puedes aplicar una política de seguridad en todos los dispositivos y establecer restricciones de uso del dispositivo por razones de seguridad.

4Acceso de confianza cero

El acceso de confianza cero es una solución de seguridad que se basa en el concepto de no confiar nunca en los usuarios o dispositivos sin la verificación adecuada. Cualquier solicitud para establecer una conexión remota debe verificarse antes de su aprobación para eliminar el acceso remoto no autorizado.

Solo después de una autenticación y verificación adecuadas, se proporciona acceso remoto a dispositivos y datos según la política de seguridad y los controles de acceso. Incluso cuando la seguridad de la red se ve comprometida, el servicio de acceso de confianza cero garantiza un daño mínimo.

5Prevención y detección de intrusiones

La prioridad debería ser la prevención de intrusiones para mitigar el riesgo de ciberataques. Un sistema de prevención de intrusiones (IPS) es responsable de proteger los dispositivos y aplicaciones en uso junto con la red. Deberías proteger tu red con las últimas tecnologías de seguridad para bloquear los ataques entrantes.

Se debe colocar un sistema de detección de intrusos (IDS) para monitorear las actividades de la red. El sistema debería detectar comportamientos anormales y bloquear instantáneamente las aplicaciones o dispositivos comprometidos. También funciona para alertar al equipo afectado para que detenga rápidamente la intrusión antes de que se produzcan más daños.

6Uso de VPN y cifrado

Una red pública virtual (VPN) es un software que cifra los datos intercambiados entre el usuario remoto y la red interna de la empresa. Crea un túnel privado al que los ciberdelincuentes no pueden acceder incluso cuando han violado la red del usuario remoto. Por lo tanto, los usuarios remotos pueden acceder de forma segura a los datos, recursos y aplicaciones del servidor de la empresa a través del acceso VPN asignado.

Algunas VPN vienen con configuraciones de firewall para mejorar la seguridad remota. Aparte de eso, los archivos en la red de la empresa deben estar cifrados para que no puedan descifrarse fácilmente, incluso cuando caen en las manos equivocadas. Por lo tanto, los datos sensibles de tu empresa permanecerán protegidos en todo momento.

7Desarrollar una política de ciberseguridad

Toda organización necesita una política de ciberseguridad adecuada que todos los empleados remotos sigan estrictamente. Una política de ciberseguridad contiene lo que los empleados deben y no deben hacer en los dispositivos de trabajo. La política puede incluir en una lista negra aplicaciones y sitios web a los que los empleados no deben acceder desde sus dispositivos de trabajo por razones de seguridad.

La política también debe especificar los pasos a seguir durante un incidente de violación de seguridad. Además, puede haber políticas diferentes para los dispositivos propiedad de los empleados y los dispositivos propiedad de la empresa. Será necesario especificar las medidas de seguridad a seguir al transferir archivos y realizar copias de seguridad de los datos.

8Emplear el principio de privilegio mínimo

Si limitas los privilegios y permisos de acceso de los empleados, puedes mitigar significativamente los riesgos de seguridad. Puedes categorizar a los usuarios en diferentes grupos con diferentes conjuntos de privilegios. También asignar a tus empleados en diferentes grupos según sus puestos y los privilegios que necesitan para su funcionamiento normal.

Por ejemplo, un miembro del equipo de administración será un superusuario con todos los permisos de acceso, mientras que un empleado será un usuario estándar con permiso para acceder a determinadas aplicaciones y recursos. Además, puede haber un usuario invitado con privilegios muy limitados para que no se altere la seguridad del sistema.

9Actualizaciones periódicas de software y parches

Cada aplicación utilizada en acceso remoto debe actualizarse cuando las actualizaciones estén disponibles. La última versión cubre las lagunas de seguridad de las versiones anteriores. Por lo tanto, debes actualizar lo antes posible para evitar que los ciberdelincuentes violen la seguridad a través de esas lagunas.

Las empresas de software también lanzan parches de vez en cuando. Los parches son actualizaciones que corrigen las vulnerabilidades de seguridad en la versión actual del software. No solo el software, debes actualizar los sistemas operativos y los dispositivos cuando corresponda para una seguridad total en las sesiones de acceso remoto.

10Programas de capacitación y concientización para empleados

Por último, pero lo más importante, debes organizar sesiones de capacitación para enseñar a tus empleados las últimas prácticas de seguridad de acceso remoto y la política de ciberseguridad de la empresa. Los ciberdelincuentes se dirigen a empleados desprevenidos para obtener acceso a la red mediante trucos y métodos perversos. Deben conocer las acciones que no deben realizar en los dispositivos de trabajo.

Cuando los empleados son conscientes de las amenazas a la seguridad y evitan ciertos pasos mediante los cuales los ciberdelincuentes atrapan a los usuarios remotos, el riesgo de violaciones de seguridad se puede mitigar en mayor medida. Por lo tanto, organiza programas de concientización y asegúrate de que todos los empleados remotos sigan estrictamente los pasos de seguridad según la política de tu empresa.

Parte 3. ¿Qué tecnologías se emplean para el acceso remoto seguro? ¿Cómo funciona?

Hemos analizado los pasos para el acceso remoto seguro, pero la seguridad del acceso remoto es una combinación de pasos y tecnologías. El acceso remoto seguro combina múltiples tecnologías de seguridad y te las explicaremos para que las entiendas.

● Seguridad de punto final (terminales):

Endpoint se refiere a los dispositivos de usuario final que utilizan los trabajadores remotos. La seguridad de los endpoints se refiere al firewall o antivirus instalado en los dispositivos endpoint para prevenir ciberataques, detectar intrusiones y bloquear esos intentos.

También es responsable de implementar las políticas de ciberseguridad de la empresa impidiendo el acceso a determinadas aplicaciones y sitios web incluidos en la lista negra y restringiendo los cambios de configuración.

● VPN:

Una red privada virtual es esencial para proteger las sesiones de acceso remoto. Proporciona un túnel privado para que los dispositivos finales se conecten a los servidores de la empresa. El túnel está encriptado para que pueda haber una transferencia segura de datos sin ninguna intrusión.

Incluso cuando el punto final tiene una red insegura, la VPN garantiza que un ciberataque a la red del punto final no afecte la interacción remota desde el punto de vista de la seguridad.

● Acceso a la red de confianza cero:

Esta solución de seguridad garantiza que ninguna conexión remota pueda realizarse sin la autenticación adecuada. Incluso cuando el dispositivo se haya conectado previamente, es necesaria una nueva autenticación en lugar de confiar en la red automáticamente. Esto añade una capa adicional de seguridad a las medidas existentes.

● Control de acceso a la red:

Combina software confiable de acceso remoto, diferentes herramientas de seguridad y aplicación de políticas de seguridad. Además, restringir privilegios y permisos para diferentes usuarios es parte del control adecuado del acceso a la red.

● Inicio de sesión único:

Si bien la autenticación multifactor es esencial, una opción de inicio de sesión único permite a los usuarios acceder de forma remota a través de credenciales sólidas. Esto es adecuado para acceder de forma remota a dispositivos desatendidos al instante.

Parte 4. ¿Por qué es importante el acceso remoto seguro?

Las sesiones de acceso remoto son vulnerables a los ciberataques. Las sesiones de acceso remoto inseguras son objetivos fáciles para los ciberdelincuentes, ya que pueden invadirlas sin mucha resistencia. Discutiremos los riesgos del acceso remoto que se pueden evitar con las medidas de seguridad adecuadas y los desafíos del acceso remoto seguro.

1Riesgos comunes del acceso remoto

A continuación se detallan los riesgos comunes asociados con el acceso remoto, que señalan la importancia de proteger el acceso remoto.

Credenciales débiles o robadas

Una conexión de acceso remoto insegura solo necesita credenciales predefinidas para establecer la conexión. Si estas credenciales no son seguras, los ciberdelincuentes pueden adivinarlas y descifrarlas para obtener acceso remoto al servidor de la empresa. Por el contrario, la autenticación de dos factores puede evitar dichos intentos no autorizados y proteger adecuadamente el acceso remoto.

Conexiones de red no seguras

Es probable que los trabajadores remotos utilicen redes públicas para conectarse a los servidores de la empresa. La mayoría de las veces, las redes públicas no están protegidas por las tecnologías modernas. Estas redes no seguras son como un parque de diversiones para los ciberdelincuentes.

Pueden violar la red y obtener acceso a los dispositivos conectados. Por tanto, el acceso remoto a través de conexiones de red no seguras es absolutamente arriesgado.

Software y firmware obsoletos

Si el dispositivo remoto que se conecta al servidor de la empresa tiene software y sistema operativo obsoletos, son vulnerables a ataques de seguridad. Esto se debe a que las versiones obsoletas tienen vulnerabilidades de seguridad que los ciberatacantes pueden aprovechar fácilmente para obtener acceso a las sesiones de conexión remota y causar estragos.

Falta de autenticación multifactor

Un único paso de autenticación ya no es seguro ya que no se debe dar por sentada ninguna conexión. El acceso remoto sin autenticación multifactor implica confiar ciegamente en los dispositivos y usuarios conectados. Es fácil para los ciberatacantes superar la autenticación de un solo factor descifrando credenciales y robando identidad.

2Desafíos de asegurar el acceso remoto

Cada solución conlleva ciertos desafíos y la solución de seguridad de acceso remoto no es una excepción. Debes tener en cuenta ciertos desafíos del acceso remoto seguro.

Falta de control sobre el dispositivo remoto.

Proteger los dispositivos de trabajo remoto es un desafío porque no se puede tener un control total sobre las operaciones. Puedes monitorearlos de forma remota, pero en última instancia, depende de los empleados cómo manejan sus dispositivos para implementar políticas de seguridad y mantenerse alejados de los ciberataques.

Complejidad de la gestión de acceso

Una solución de acceso remoto seguro necesita que una empresa administre diferentes grupos de usuarios con diferentes permisos y privilegios. La gestión del acceso de los usuarios se vuelve complicada cuando la fuerza laboral es relativamente grande con diferentes jerarquías.

El equipo de seguridad debe desarrollar un plan claro de gestión de acceso para superar la complejidad sin comprometer la seguridad.

Dificultad para hacer cumplir las políticas de seguridad

Las políticas de seguridad son difíciles de implementar en cualquier organización con una fuerza laboral remota considerable. Esto se debe a que resulta difícil monitorear los dispositivos de trabajo remoto todo el tiempo.

No todos los empleados son lo suficientemente sinceros como para cumplir con las políticas de seguridad y cualquier paso en falso puede provocar ciberataques. Por lo tanto, es necesario un programa repetido de capacitación y concientización, junto con un monitoreo automatizado.

Mayor superficie de ataque

La fuerza laboral remota aumenta la superficie de ataque de los ciberdelincuentes. Los dispositivos de la empresa deben estar conectados a dispositivos remotos a través de Internet, lo que hace que los que estén conectados sean vulnerables a los ciberataques.

Con la expansión de la superficie de ataque, una empresa debe invertir más en seguridad y gestión de riesgos. La empresa necesita gastar más en software confiable de acceso remoto e implementar las últimas tecnologías y técnicas de seguridad.

Vulnerabilidades en software de terceros

Las aplicaciones de terceros que proporcionan seguridad en el acceso remoto son un objetivo constante de los ciberdelincuentes. Intentan detectar y superar las lagunas de seguridad en las aplicaciones específicas para exponer a los usuarios de las aplicaciones. Por lo tanto, debes elegir una aplicación de acceso remoto confiable como AirDroid Business para evitar el riesgo de vulnerabilidades de software.

Comportamiento del usuario

Es difícil cambiar el comportamiento del usuario aunque las medidas de seguridad lo exijan. Muchos empleados no se toman en serio las políticas de seguridad ni las implementan con sinceridad.

Siguen realizando las actividades a las que están acostumbrados, lo que hace que los dispositivos y redes conectadas sean vulnerables a los ciberataques. Cambiar el comportamiento de los usuarios implica capacitación, seguimiento y evaluación periódica.

Parte 5. ¿Cuáles son los beneficios de adoptar prácticas de acceso remoto seguro?

A pesar de los desafíos, los beneficios de las prácticas para asegurar el acceso remoto son primordiales. Es por eso que las empresas con fuerza laboral remota están adoptando prácticas seguras de acceso remoto. Estos son los beneficios de proteger el acceso remoto.

1Habilita el acceso a dispositivos en diferentes ubicaciones

Los empleados pueden acceder a los dispositivos y recursos de la empresa de forma remota desde cualquier lugar con un alto nivel de seguridad. Las empresas pueden asignar permisos de acceso específicos a aplicaciones y datos para los empleados según sus funciones y responsabilidades.

Esto permite a las empresas la flexibilidad de habilitar que los empleados trabajen desde cualquier lugar para tener un mejor equilibrio entre el trabajo y la vida personal. Al equipo de seguridad también le resulta más fácil administrar de forma centralizada todos los recursos conectados y tomar medidas inmediatas para mitigar los riesgos de seguridad.

2Mejora la productividad y simplifica los procesos de administración

Una solución de acceso remoto seguro simplifica los procesos de administración al ofrecer un enfoque centralizado para gestionar los activos distribuidos. Puedes asignar roles, monitorear dispositivos y brindar servicio de soporte y mantenimiento desde un panel central.

Con una administración simplificada, mejora la productividad del equipo de administración y seguridad. Además, implementar políticas de seguridad ayuda a evitar actividades que distraigan en los dispositivos, aumentando la productividad de los empleados.

3Fortalecer la gobernanza del acceso

El equipo de administración puede acceder de forma remota a los dispositivos de trabajo remoto en cualquier momento y brindar soporte y modificar configuraciones y aplicaciones por razones de seguridad. Pueden monitorear diferentes parámetros de los dispositivos de trabajo remoto en tiempo real y tomar acciones inmediatas para mitigar cualquier riesgo de seguridad. El acceso y control remotos garantizan una mejor gobernanza de los activos remotos y la implementación de las políticas de seguridad.

Part 6. Palabras finales

Cuando tienes una fuerza laboral remota considerable en tu empresa, es importante el acceso remoto seguro para proteger los recursos de la empresa. Hemos indicado todos los pasos y tecnologías que debes implementar para proteger el acceso remoto de manera efectiva. Toma medidas ahora para proteger tus datos.

Deja una respuesta.