- Solución MDM Android todo en uno

- Acceso y control remoto de dispositivos Android

- Modo quiosco para necesidades empresariales dinámicas

- Supervisión, alertas y flujos de trabajo automatizados

- Seguimiento de la ubicación del dispositivo y alertas de geocerca

Seguridad en IoT: amenazas, mejores prácticas y consejos

¿Qué es IoT y la Seguridad del IoT?

El término IoT o Internet de las cosas hace referencia a la red interconectada de dispositivos, aparatos y otras cosas equipadas con componentes electrónicos como sensores, procesadores, módulos de red inalámbrica y otros componentes similares.

La seguridad del internet de las cosas se refiere a las medidas utilizadas para prevenir el acceso o manipulación no autorizada de los dispositivos IoT conectados físicamente. La seguridad del IoT tiene como objetivo garantizar la disponibilidad de las aplicaciones IoT para las personas autorizadas en todo momento. También proporciona un control para que los datos confidenciales no sean vulnerados por nadie y poder ofrecer consistencia y precisión de los datos.

En este artículo, exploraremos su importancia, sus potenciales amenazas, los casos de aplicación y las mejores prácticas de seguridad del IoT. A su vez, veremos consejos para minorizar las amenazas de seguridad de IoT.

- 1 : ¿Por qué es importante la seguridad del IoT?

- 2 : Casos de aplicación de IoT en diferentes industrias

- 3 : Amenazas potenciales para la seguridad del IoT

- 4 : Mejores prácticas para reducir la amenaza de Seguridad del IoT

- 5 : Ejemplos de vulnerabilidades de seguridad del IoT

- 6 : Seguridad de IoT vs. La seguridad informática tradicional

- 7 : Recapitulación - Consejos de seguridad en el IoT

- 8 : Cuestiones relacionadas con la seguridad del IoT

1 ¿Por qué es importante la seguridad del IoT?

El uso de dispositivos IoT ha aumentado tanto que los encontraremos en todos las industrias, desde el sector doméstico hasta el comercial. Casi todas las empresas dependen de los dispositivos IoT; incluso la vida de las personas está conectada de algún modo a algunas aplicaciones IoT.

Por ejemplo, los dispositivos IoT instalados en carros inteligentes para ofrecer un servicio sin conductor deben ser 100% seguros. Cualquier ciberataque puede perturbar sus funciones y, por tanto, provocar un accidente. Del mismo modo, las grandes empresas que utilizan dispositivos IoT tienen información empresarial confidencial. Si un ciberdelincuente ataca un dispositivo IoT sin medidas de seguridad, puede vulnerar la información y causar una gran pérdida económica.

2 Casos de aplicación de IoT en diferentes industrias

Las aplicaciones IoT se utilizan en diversas industrias para facilitar el trabajo del hombre. Los dispositivos IoT están ayudando a las industrias proporcionando mantenimiento predictivo, servicios de medición inteligente, supervisión y control remoto, y optimización energética.

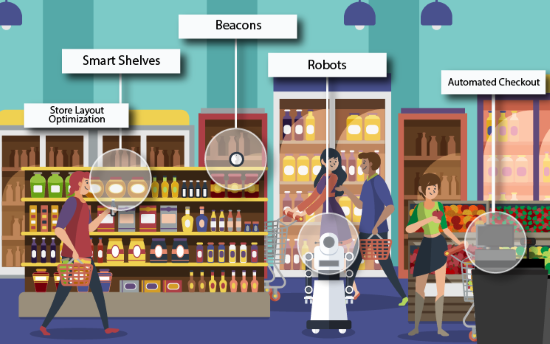

Venta al por menor

Las aplicaciones IoT están aumentando día a día en el sector minorista. El seguimiento de la ubicación en las operaciones de entrega, es una de las mejores y más efectivas formas de gestionar las entregas y proporcionar una información adecuada sobre el estado y hora de la entrega.

Otra aplicación IoT en el comercio minorista es la gestión de inventarios. Las cosas se organizan de forma más sofisticada para que sean fáciles de encontrar. Con la ayuda de sensores, es fácil para los gerentes, encontrar los productos que generan más ingresos, y los mapas de calor de la actividad de los usuarios ayudan a gestionar el espacio de forma eficiente.

Cuidado de la salud

Los dispositivos IoT médicos, son la tecnología más en tendencia usada en todo el mundo para examinar factores relacionados con la salud, y se prevé que su uso aumente más próximamente. A partir de la creciente tendencia, se estima que en el 2026 el valor de estos productos alcance los $176 billones.

Varias operaciones médicas se llevan a cabo utilizando servicios IoT, de los cuales el más crucial y común es el monitoreo remoto del paciente. El dispositivo IoT mide diversos factores de salud como la temperatura, la frecuencia cardíaca y la presión arterial, y los datos son compartidos con una aplicación de software desde la que los expertos pueden obtener los datos y prescribir a los pacientes acorde con ellos.

Esto elimina la necesidad de que el médico deba desplazarse cada semana. Los dispositivos IoT ayudan a los pacientes a controlar su nivel de glucosa de forma continua, mientras que las pruebas normales solo indican el nivel de glucosa en el momento de la prueba. Los dispositivos IoT pueden detectar el estado de ánimo, ayudando a los médicos a comprender con mayor precisión el nivel de depresión de los pacientes.

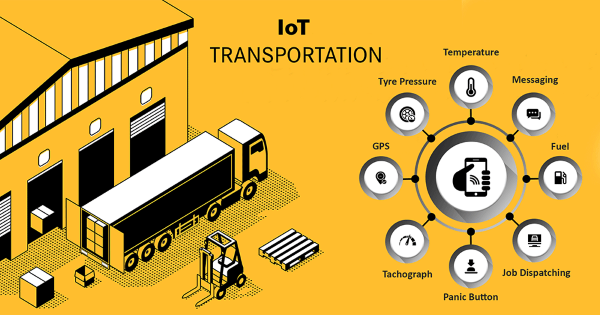

Transporte y logística

El transporte y la logística son industrias que utilizan muchos activos al igual que en la industria manufacturera. Por eso, para proteger los activos, se utiliza una red conectada para gestionar todo el sistema, minimizando los riesgos de pérdida, ya que los camiones y los barcos son los activos móviles y más importantes de estas industrias.

Por lo tanto, es necesario proporcionar una red completa para rastrear los activos desde todos los lugares de entrega. Los expertos han descrito cuatro pilares de la industria logística: sistema de comunicación, seguimiento de vehículos, gestión de la cadena de suministro y seguridad informática. Lo interesante es que, los dispositivos IoT tienen en sus manos el control de estos cuatro pilares.

Los camiones son el sustento de la industria logística. Con la ayuda del sistema de localización y gestión de rutas IoT, la industria logística ha pasado a estar en buenas manos. Los administradores pueden rastrear fácilmente la ubicación de los camiones. Con la ayuda del mantenimiento predictivo de IoT, la industria de logística y transporte puede identificar los defectos antes de tiempo.

Gobierno

El uso de dispositivos IoT en el sector gubernamental da al gobierno más potencial para el control todo el país. Con la ayuda de IoT, la recopilación de datos en cualquier sector se moderniza.

Un incremento en el despliegue del IoT aumenta las oportunidades de empleo en la industria de TI y otras industrias como las de fabricación y producción. Los sensores IoT pueden ayudar al gobierno a realizar más encuestas en menos tiempo.

La gestión y planificación de la ciudad pueden realizarse perfectamente instalando sensores IoT por toda la localidad. Cuestiones como la gestión de residuos, la tasa de población, el sistema de suministro de agua y de alimentos, el transporte y la propiedad pública pueden gestionarse sin problemas utilizando sensores IoT.

Almacenamiento

La gerencia debe adoptar las últimas tecnologías para establecer un negocio exitoso. Para ello, ignorar el avance de IoT en la industria del almacenaje sería inadecuado. IoT ayuda a recopilar diversas medidas y datos sobre el almacén con sensores y robots.

Las soluciones de gestión de almacenes IoT proporcionan el mejor mecanismo para el seguimiento y la gestión de activos. El análisis de datos mediante soluciones de gestión de IoT proporciona una imagen clara de los planes de negocio futuros.

3 Amenazas potenciales de la seguridad del IoT

Aunque los dispositivos IoT han servido de apoyo a casi todas las empresas, existen riesgos potenciales al utilizarlos. Lo primero es conocer, a qué riesgos se enfrentan las empresas al utilizar estos dispositivos, y después avanzaremos hacia una red IoT segura que pueda superar estas amenazas.

Aquí hay una lista de amenazas potenciales con dispositivos IoT:

1. Falta de supervisión y gestión

La falta de supervisión y de gestión puede conducir al fracaso de IoT. Si estos dispositivos no se gestionan correctamente, pueden dejar de procesar, y un pequeño fallo en el dispositivo puede provocar un fallo de procesamiento.

A medida que pasa el tiempo, se descubren nuevas vulnerabilidades. La actualización del software es un elemento necesario para superar estas amenazas. Los dispositivos seguros pueden volverse inseguros si no se actualizan con la última versión del software.

2. Códigos de acceso débiles

Los dispositivos IoT vienen con contraseñas predeterminadas. La mayoría de los administradores de IoT ignoran la amenaza del código de acceso y lo mantienen igual. Los hackers son lo suficientemente inteligentes como para encontrar estos códigos, ya que son expertos en este trabajo.

Es muy importante establecer contraseñas fuertes que sean imposibles de adivinar. Debe haber una adecuada configuración para la caducidad de los códigos de acceso; de lo contrario, puede conducir a una gran pérdida dependiendo del propósito del dispositivo IoT.

3. Almacenamiento y transferencia de datos inseguros

La falta de cifrado de datos amenaza seriamente los datos confidenciales de los dispositivos IoT. Puede causar una gran pérdida de la privacidad de la empresa. Si los datos no están encriptados, los hackers pueden acceder a la red y vulnerar todos los datos personales almacenados y compartidos desde los dispositivos IoT.

4. Protección inadecuada de la privacidad

Los usuarios sólo utilizan los servicios si tienen la certeza de que el sistema es seguro. Las empresas saben que el sistema corre un gran riesgo sin una protección adecuada de la privacidad. Si los dispositivos IoT cuentan con sistemas de protección de la privacidad inadecuados, los usuarios nunca preferirán dichos dispositivos IoT, ya que pueden causarles pérdidas.

5. Lugares de implementación no confiables

El lugar de implementación de los dispositivos IoT es un factor clave para su seguridad. Los hackers obtienen la dirección IP de los dispositivos IoT utilizados en lugares públicos, lo que les permite eludir fácilmente el sistema de seguridad de los dispositivos IoT. A veces, estos dispositivos se ubican en lugares inseguros, creando un espacio para que los hackers los ataquen fácilmente y hagan un mal uso de ellos.

4 Mejores prácticas para reducir la amenaza de la seguridad de IoT

Para reducir la amenaza de la seguridad del IoT, es necesario aplicar y supervisar las Mejores prácticas de IoT. Estas prácticas implican procesos de fabricación, desarrollo, implementación y supervisión.

1. Fabricante de hardware IoT

Los fabricantes de hardware IoT son las personas asociadas con la fabricación del hardware de estos dispositivos. El hardware IoT es una estructura que implica un dispositivo electrónico para conectar y compartir cosas en Internet.

Para la mejor fabricación de hardware, siempre hay que tener en cuenta los siguientes puntos:

El diseño del hardware debe incluir las características mínimas para su funcionamiento. La instalación del teclado, puertos USB y el mouse, deben ser incluida sólo si es necesario, ya que pueden aumentar el riesgo de ciberataque.

Si los dispositivos se construyen con garantía criptográfica de versiones de firmware y vías cifradas de actualización, pueden permanecer seguros. Cerciórese de que los componentes de hardware instalados en el dispositivo IoT son físicamente seguros mediante el uso de alertas.

Cuando alguien intente retirarlo, los operadores pueden recibir alertas al respecto. Construya funciones de seguridad basadas en módulos de plataforma de confianza, como almacenamiento y arranque cifrados. Estas incorporaciones refuerzan la seguridad de los dispositivos y contribuyen a la seguridad del Internet de los objetos como un conjunto.

2. Desarrollador de soluciones para dispositivos IoT

Metodología para el desarrollo de software

Desarrollar software seguro, exige tener en cuenta la seguridad desde la raíz o el inicio de un proyecto hasta su desarrollo, prueba y eventual lanzamiento. Este enfoque afecta a la selección de plataformas, lenguajes, herramientas y diversas soluciones de software.

El desarrollo de software seguro se escalona en pasos manejables utilizando el ciclo de vida de desarrollo de seguridad de Microsoft.

Selección de software de código abierto

Con el software de código abierto, es posible crear nuevas herramientas muy rápidamente. El grado de implicación de la comunidad en cada módulo de código abierto debe tenerse en cuenta a la hora de tomar una decisión sobre cuál utilizar.

Una comunidad activa ayuda a actualizar los últimos problemas y errores para mantenerlos resueltos; de lo contrario, si se utiliza un software de código abierto con una comunidad inactiva, los problemas permanecerán poco claros y ocultos.

Integración

Tenga cuidado al integrar bibliotecas y APIs, ya que se trata de un punto de entrada habitual para las vulnerabilidades del software. La capa API puede proporcionar acceso a funciones que no son estrictamente necesarias para la implementación actual.

Si quieres cerciorarte de que todo permanece seguro, tienes que asegurarte de que los componentes integrados no tienen ningún problema de seguridad en sus interfaces.

3. Implemetador de soluciones IoT

Los implementadores de soluciones IoT desempeñan un papel clave en la seguridad de estos dispositivos. Dos cosas que debes tener en cuenta al desplegar soluciones IoT son:

Implementación segura del hardware

Los dispositivos IoT se utilizan principalmente en espacios y están disponibles al uso de cualquiera para un propósito específico. La única solución es asegurarse de que el hardware del dispositivo IoT es a prueba de manipulaciones tanto como sea posible para que nadie pueda sacar ninguna de sus partes. Además, asegúrese de que las características adicionales seguras, como los puertos USB, deben estar a salvo de cualquier accesorio externo.

Claves de autenticación

Mantenga las autenticaciones e identificaciones privadas y asegúrese de que nadie pueda acceder a ellas. De lo contrario, existe un riesgo cierto de ataque a la privacidad y una gran pérdida. Además, son de gran importancia incluso después del despliegue, por lo que nunca debes filtrarlas.

4. Operador de soluciones IoT

El factor de seguridad es un factor clave que permanece activo, incluso después de la implementación. Ni siquiera se puede descuidar después de que el dispositivo esté inactivo. Lo más importante es gestionar la seguridad después de la implementación cuando el dispositivo está en uso.

Elija el mejor operador de soluciones IoT para la supervisión y seguridad de dispositivos IoT. AirDroid Business es el mejor operador de soluciones que se utiliza para dispositivos Android. Para otros dispositivos, puede utilizar la solución de AWS y Azure que proporciona una gestión segura de IoT y funciones de seguridad.

AWS IoT es perfecto para todas las aplicaciones, grandes y pequeñas gracias a sus características completas. Azure IoT cuenta con categorías mejoradas que admiten diversas operaciones de IoT, incluida la implementación de dispositivos de este tipo. Un operador de soluciones IoT ideal debe tener las siguientes propiedades:

Monitoreo en tiempo real y configuración de alertas: Elija un software operativo de IoT que supervise perfectamente todos los factores de seguridad de sus dispositivos. Puede gestionar fácilmente la supervisión en tiempo real con el software IoT. Los usuarios también pueden establecer alertas de diversas condiciones de seguridad con el fin de obtener notificaciones para acciones inmediatas.

Uso de protocolo de cifrado y contraseñas seguras: La solución de software debe ser compatible con los protocolos de cifrado y proporcionar contraseñas seguras que no se puedan descifrar.

Mantener actualizado el software IoT: A diferencia de los dispositivos móviles, la función de actualización automática del software es difícil de gestionar en los dispositivos IoT. Con el software, los administradores pueden actualizar automáticamente los dispositivos IoT.

Proteger tanto los datos en tránsito como los datos en reposo: El administrador necesita elegir una plataforma que proporcione cifrado de datos para proteger su seguridad durante el intercambio de archivos. Para compartir archivos en dispositivos Android, recomendamos AirDroid Business, que utiliza el protocolo de cifrado TLS para proteger la conexión y garantizar la seguridad de los datos.

5 Ejemplos de vulnerabilidades de seguridad del IoT

Es obvio que gestionar la seguridad de los dispositivos IoT tiene un gran costo; a pesar de esto, han habido varios casos en los que dispositivos de seguridad de gran presupuesto fueron hackeados en el pasado.

En los últimos años, hemos encontrado algunos casos que son claros ejemplos para justificar las vulnerabilidades de seguridad del IoT. El ataque de la Botnet Mirai en 2016, muestra claramente las amenazas de los ciberataques a los dispositivos IoT.

Los principales servicios se bloquearon temporalmente debido al ataque Mirai. El virus Mirai inhabilitó brevemente múltiples servicios de alto perfil. El número aproximado de dispositivos afectados fue de 60.000. Del mismo modo, el ataque del software malicioso VPNFilter en 2018 impactó alrededor de medio millón de routers.

El virus se compartió con los otros dispositivos conectados al router, y se vulneró información como contraseñas. Esto permitió a los hackers robar cierto tipo de datos y volver los dispositivos inutilizables.

Uno de los casos ocurrió en 2020, cuando un experto en ciberseguridad hackeó el Tesla Model X en solo 90 segundos. Muchos coches Tesla fueron controlados automáticamente y robados. En 2021, unos hackers suizos hackearon unas 150.000 cámaras en directo de una empresa de cámaras llamada Verkada, que estaban instaladas en sectores públicos.

6 Seguridad del IoT vs. la seguridad informática tradicional

La seguridad de IoT debe ser más fuerte que la seguridad informática tradicional, ya que los dispositivos IoT tienen que tratar con el mundo físico. La seguridad del IoT es una fusión de ciberseguridad con varias disciplinas, mientras que la seguridad informática tradicional es solo ciberseguridad. Los sistemas tradicionales de seguridad informática han fracasado a la hora de proporcionar seguridad a los dispositivos IoT. De ahí son introducidas medidas de seguridad independientes para la seguridad del IoT.

¿Cómo entran los hackers en las redes?

Hay varias formas por las que los hackers pueden entrar en la red:

La falta de autenticación multifactor (MFA), permite a los hackers atacar fácilmente cuando tienen un buen dominio de varias técnicas de hacking como el phishing y las relaciones de confianza.

El software obsoleto puede ser una razón para entrar en una red a través de exploits. Los hackers por dicho software consiguen acceder a las redes. Los escáneres de vulnerabilidades ayudan a encontrar software no compatible.

Las contraseñas y nombres de usuario predeterminados están fácilmente disponibles en Internet. Por lo tanto, si no se establece una contraseña segura, hay más posibilidades de que los hackers entren en la red.

Las VPN son la forma más fácil que utilizan los hackers para acceder a cualquier red, ya que están mal diseñadas y pueden utilizarse fácilmente para acceder a las redes. Los servicios en la nube desprotegidos también son una fuente importante para que los hackers ataquen cualquier red.

7 Resumen - Consejos de seguridad para IoT

Podemos ver el uso de dispositivos IoT en todos los sectores, incluidos la salud, el transporte y la fabricación. Su seguridad siempre ha sido una grave preocupación para todas las empresas por igual. Para mantener la seguridad de los dispositivos IoT, es necesario mantener el software de los dispositivos IoT actualizado con la última versión; de lo contrario, los hackers atacarán fácilmente su dispositivo IoT.

Al comprar un nuevo dispositivo IoT, tenga en cuenta sus características de seguridad. Desactive siempre las funciones no utilizadas de los dispositivos IoT, ya que crean un espacio para que los hackers ataquen. Anule el acceso de terceros cuando no sea útil. Estos consejos le ayudarán a proteger los dispositivos IoT.

Preguntas relacionadas a la seguridad en el IoT

Deja una respuesta.