¿Qué pueden los hackers hacer con tu número de teléfono? Los riesgos y cómo evitar

Sin duda, el robo de datos actualmente representa uno de los mayores riesgos en cuanto a internet se refiere. Y es que, si tu número, tu correo u otra información cae en manos equivocadas, se puede hacer mal uso de la misma.

Casos existen por decenas donde la filtración de datos termina en el bombardeo con llamadas de spam, fraudes y hasta la suplantación de identidad. Por ello, es tan importante estar bien informado.

Parte 1. ¿Cómo consiguen tu número los hackers?

Por desgracia, encontrar el número de teléfono de alguien es muy fácil. Las filtraciones de datos son una de las formas más comunes que tienen los delincuentes de conseguir tu número de teléfono. Existen muchas otras vías:

- Perfiles de redes sociales: Suelen buscar en las redes sociales en las que los usuarios publican sus números de teléfono o tienen una configuración de privacidad menos segura.

- Listas de agentes de datos: Un corredor de datos recopila y vende información sobre los consumidores, como números de celular y direcciones de correo electrónico.

- La Web oscura: Los delincuentes suelen comprar y comerciar con información personal en la red oscura.

- Estafas de phishing: Los ciberdelincuentes recopilan información enviando mensajes engañosos a través de SMS, correo electrónico y otras aplicaciones de mensajería.

- Correo robado: Pueden rebuscar en la basura o en los paquetes para encontrar información confidencial. Asegúrate de destruir los documentos que contengan tu número de teléfono y otros datos personales.

Parte 2. ¿Qué pueden hacer con tu número de teléfono?

Lo primer que probablemente te estés preguntando es qué es lo que pueden hacer con tu número de teléfono. Bueno, te sorprenderá conocer todo lo que se puede hacer a partir de este simple dato. Aquí te contamos lo principal.

1Pueden obtener tu información personal a través de tu número de teléfono

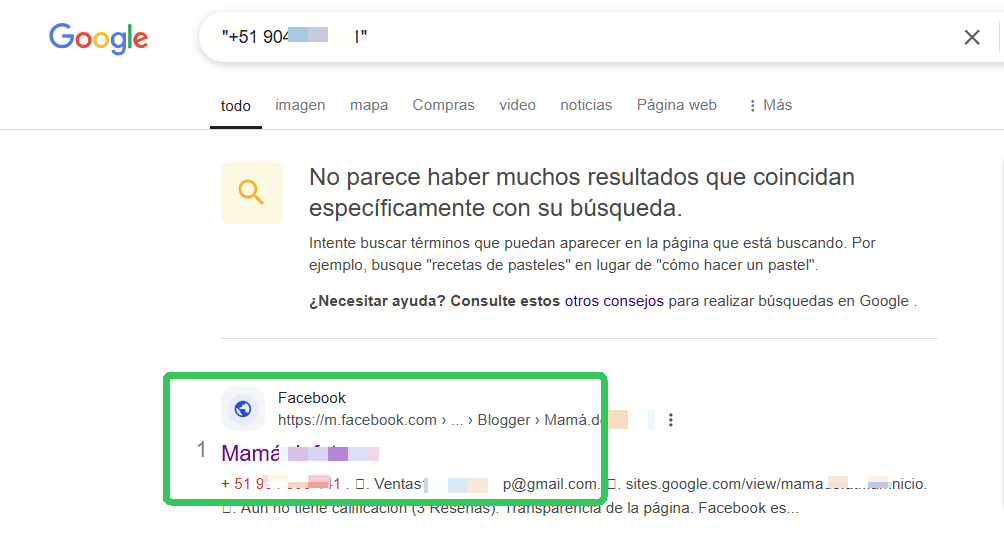

Los hackers encuentran la información que se esconde tras tu número de teléfono en las redes sociales o utilizando servicios de búsqueda inversa en línea.

Una vez que los hackers tienen acceso a tu número, pueden utilizarlo para acceder a tus datos más sensibles y valiosos, por ejemplo:

- Los datos en redes sociales(Tu perfil, información de familiares y amigos, fotografías de ti y de tus contactos y tu experiencia social, incluido tu historial escolar y laboral).

- Búsqueda inversa para obtener datos como tu nombre, ubicacion y más.

- Fecha de nacimiento y número de la Seguridad Social (SSN).

- Bienes financieros y cuentas bancarias.

2SPAM y acoso

Uno de los usos más comunes con los teléfonos es el acoso con llamadas de SPAM o de vendedores. Y es que, lamentablemente, una práctica común es la venta de bases de datos a Call Centers y centros de venta por teléfono.

Básicamente, las empresas compran teléfonos filtrados para acosarlos con llamadas de spam y de ventas de teléfono, bancos y más.

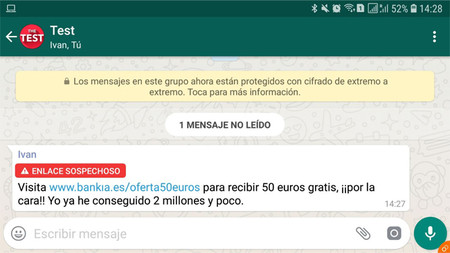

3Marcarlo como objetivo de fraudes de phishing

El filtrado de teléfonos también resulta una gran oportunidad para los hackers de cometer delitos. El objetivo es hacerse con los números telefónicos para llamarte y engañarte haciéndote creer, por ejemplo, que son el banco, la lotería, etc.

Su propósito es que caigas en su trampa y termines entregando información valiosa o datos que puedan usarlos, por ejemplo, para estafarte, robarte, hacerse con tus cuentas, etc.

Por ejemplo, te enviará un enlace falso con malware por WhatsApp o SMS, diciéndote que te ha tocado la lotería o que la entrega de tu paquete es anormal.

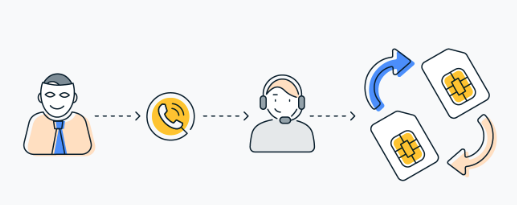

4Intercambio de SIM

Si no sabes qué es un intercambio de SIM debes saber que se trata de una modalidad en la que los delincuentes cambian tu teléfono a algún SIM suyo. De esta forma, pueden suplantar tu identidad y hacer del control de tus cuentas vinculadas a tu número.

- Los hackers se ponen en contacto con tu operador telefónico haciéndose pasar por ti. Utiliza la información personal robada para pasar los controles de seguridad.

- Piden a la compañía que desvíe tus llamadas y mensajes a su número. Una vez completado el desvío, pueden interceptar todos los mensajes y llamadas tuyas.

- Puede acceder a tu cuenta seleccionando He olvidado la contraseña y, a continuación, utilizar el enlace de restablecimiento de contraseña enviado a su teléfono móvil para hacerse con tu cuenta.

- No puedes realizar llamadas ni enviar mensajes de texto.

- Recibe notificaciones de actividad en otro lugar.

- No puedes acceder a las cuentas.

- Detección de transacciones no autorizadas.

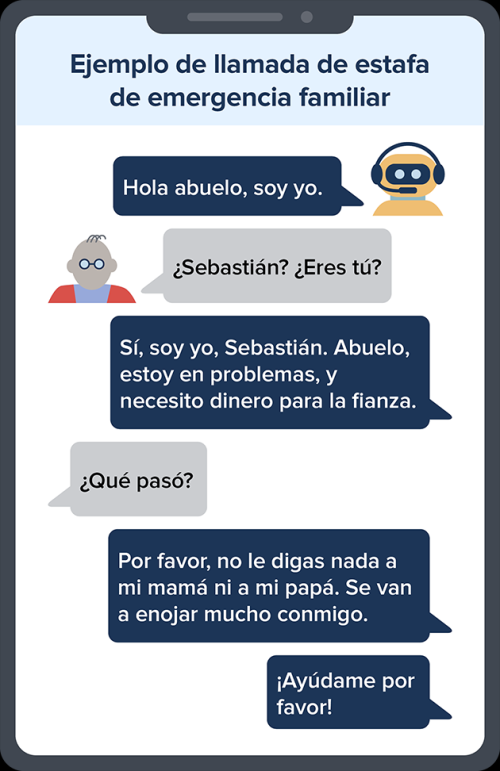

5Engañar a tus familiares y contactos

Fuente de consumidor.ftc.gov

A veces, puede que no seas tú la víctima, sino que ataquen a tus seres queridos. En estas estafas, los estafadores utilizan su número e informacion para engañar a familiares y amigos para que envíen dinero.

Parte 3. ¿Cómo protegerse de los ataques de hackers?

Para evitar que los hackers se hagan con tu teléfono, puedes seguir estos pasos:

1Protege la tarjeta SIM bloqueándola con un PIN

Un PIN es una especie de contraseña que evita que puedan usar tu SIM fácilmente. Para crearlo, sigue estos pasos:

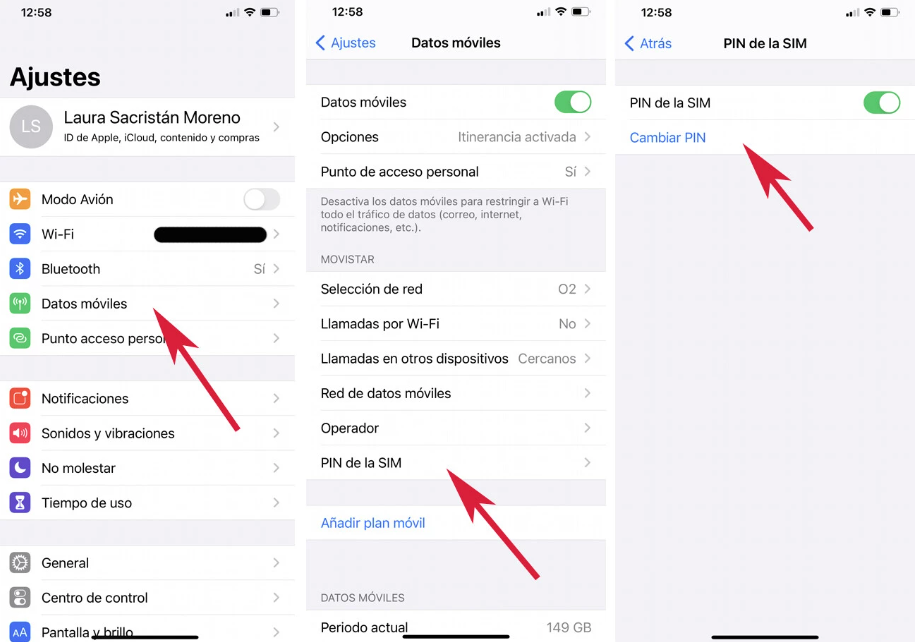

En iPhone

- Paso 1. Ve a Ajustes.

- Paso 2. Da clic en Datos móviles.

- Paso 3. Luego en PIN de la SIM y activa el PIN de la SIM.

- Paso 4. Si te lo solicita, ingresa el PIN de la SIM.

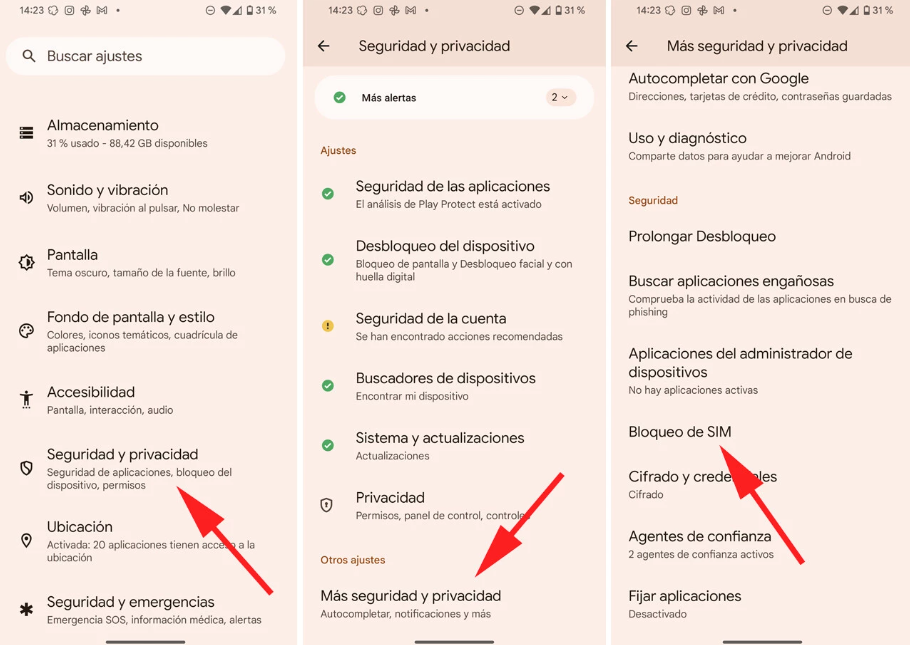

En Android

- Paso 1. Ve a Ajustes y toca seguridad y privacidad.

- Paso 2. Selecciona la opción Bloqueo de SIM

- Paso 3. Activa la opción de bloqueo de SIM e ingresa el código PIN

2Bloquea las llamadas de spam y no responde

Una app de identificación de llamadas es un gran aliado para saber qué números son potencialmente de hackers. También puedes utilizar las funciones nativas de tu teléfono para bloquear las llamadas de spam.

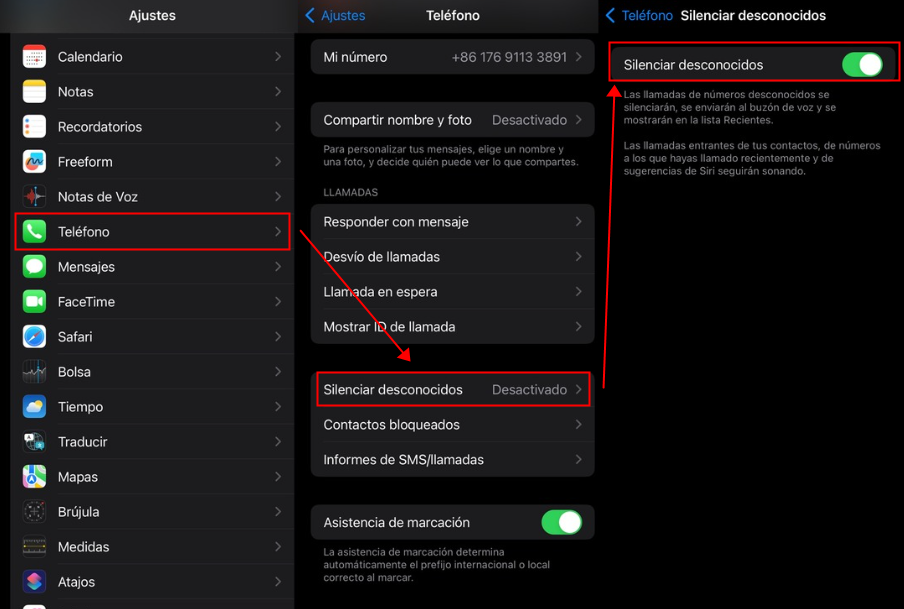

Silenciar llamadas desconocidas en iPhone

Para activar esta opción, dirígete a Ajustes > Teléfono, desplázate hacia la parte inferior y selecciona Silenciar desconocidos.

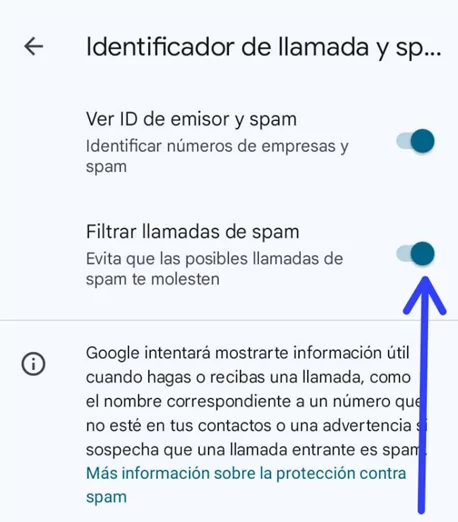

Filtrar llamadas de spam en Android

Abre la aplicación Teléfono de Google > Accede a los ajustes >Busca la configuración de Identificador de llamadas y spam > Activa el filtrado de spam.

3Activa autenticación MFA o 2FA

Si no quieres que ingresen a tus cuentas, a pesar de tener tu número o correo y contraseña, puedes activar la autentificación de dos factores o multifactor que es un filtro adicional de inicio de sesión. Ademas de SMS, es mejor utilizar juntos con otros tipos de autenticación MFA, como Aplicaciones de autenticación o Autenticación biométrica.

4Instala un antivirus móvil

Uno de los vehículos que usan los hackers para ingresar a los teléfonos son los malware o virus. Estos pueden venir en archivos o en apps de dudosa procedencia, por ello es tan importante protegerse.

Los antivirus diseñados para móviles son una buena forma de protegerse contra este tipo de malwares.

5Cuidado con las redes públicas Wifi

Las redes de wifi públicas o sin contraseñas son otro camino que se puede seguir para vulnerar los dispositivos. Aeropuertos, parques, centros comerciales, cafés, etc. Son sitios donde los hackers pueden poner en riesgo tus equipos.

Se recomienda, por ejemplo, no usar apps sensibles como tu correo o tus apps de banco en este tipo de redes y si es que las decides usar, protegerte con una VPN.

6Apaga el Bluetooth después del uso

Aunque no tan común, hace unos años la conexión por Bluetooth era uno de los métodos más usados para vulnerar equipos. Muchas personas cometen el error, por ejemplo, de dejar su bluetooth activo.

Entre los métodos de hackeo por Bluetooth está el envío de documentos, de archivos, fotos, etc. En los que se puede incluir, por ejemplo, un malware.

7No pulsar sobre enlaces o archivos adjuntos desconocidos

Por último, también tenemos al phishing como una forma frecuente de vulneración de equipos y de cuentas. Básicamente, se trata de enviar un enlace falso para que caigas en una trampa y entregues correos, contraseñas, teléfonos, y más.

En el caso de los archivos desconocidos, se trata básicamente de enviar documentos vulnerados o corrompidos con malwares para así, hackear tus cuentas.

Parte 4. ¿Cómo saber si tu teléfono ha sido hackeado?

Es importante prestar atención a las señales para saber si tu teléfono está hackeado y así, poder actuar contra ello. Presta mucha atención a estas señales:

Problemas de desempeño: Generalmente, cuando un teléfono se hace lento es porque hay un programa ejecutándose en segundo plano, sin que sepas, lo cual, puede tratarse de un virus.

⚠️Tu celular se calienta: Lo mismo pasa con la temperatura del celular, cuando un programa se ejecuta en segundo plano, sobrecalienta el teléfono.

⚠️Aplicaciones o datos misteriosos: Cuando ves que hay apps sospechosas o archivos que no reconoces ¡Ten mucho cuidado!

⚠️La batería de tu teléfono se descarga rápidamente: Los programas ejecutados en segundo plano pueden consumir muchísima batería sin darte cuenta agotándola rápidamente.

⚠️Actividad extraña en tus otras cuentas en línea: Por ejemplo, indicaciones para restablecer la contraseña o correos de restablecimiento pueden ser señales de que están intentando hackearte.

Conclusión

Como puedes ver, los hackers están cada día más a la vanguardia mejorando su capacidad para robar tu información y usarla de manera ilegal. Por ello es tan importante protegerte.

Deja una respuesta.