Soluciones del problema "El KDC no admite el tipo de cifrado solicitado"

¿Se enfrenta a errores de conexión RDP y el directorio activo no puede autenticar a los usuarios? Es posible que el cifrado de su KDC esté fallando y perturbando la seguridad de su red, dejándole perplejo y buscando soluciones.

El problema puede ser la configuración de la cuenta de servicio para admitir algoritmos de cifrado. O su política de grupo en controladores de dominio o clientes puede limitar los tipos de cifrado permitidos.

Cualquiera que sea la razón, te guiaremos a través de los sencillos pasos para diagnosticar y resolver este error, de modo que la configuración de cifrado de tu sistema se alinee perfectamente para unas operaciones de autenticación sin problemas.

Razones de los errores de autenticación y cifrado de Kerberos

Si se producen errores durante la autenticación y cifrado de Kerberos entre el cliente y el KDC, las razones más comunes son:

1. Tipo de cifrado no compatible

Es posible que algunos tipos de cifrado antiguos, como DES o RC4, ya no sean compatibles con los KDC modernos o estén desactivados por motivos de seguridad. Si el cliente solicita un tipo de cifrado no soportado, el KDC rechazará la solicitud.

El KDC y el cliente pueden tener políticas de cifrado diferentes. Por lo tanto, es mejor utilizar tipos de cifrado más recientes, como AES, tanto para las cuentas de cliente como para las de servicio.

2. Desajuste en la configuración de Kerberos

Una mala configuración de Kerberos en el cliente o en el centro de distribución de claves puede dar lugar a tipos de cifrado no compatibles. Esto suele ocurrir cuando hay un desajuste de versión o de política.

Además, una configuración incorrecta en los archivos de configuración o en el registro de Kerberos del cliente puede provocar que se solicite un tipo de cifrado no aceptado por el KDC.

3. Mala configuración de las directivas de grupo

Es posible que se produzca un error debido a un conflicto entre la configuración personalizada de la directiva local o de grupo y las propiedades de la cuenta de servicio en Active Directory. Cuando la seguridad de red permitida para la directiva Kerberos está configurada para permitir sólo tipos de cifrado AES o más recientes, el servidor ya no admitirá tipos de cifrado Kerberos más antiguos en los tiquets Kerberos.

Además, de forma predeterminada, los objetos de cuenta de usuario de Active Directory no están configurados para utilizar el cifrado Kerberos AES. Por lo tanto, el servidor no podrá negociar el tipo de cifrado para los tickets.

Solucionar el error "El KDC no admite el tipo de cifrado"

Para resolver el error «el tipo de cifrado solicitado no es compatible con el KDC», siga estos pasos:

1Enable the AES Encryption for the Service Account

Si el servidor está configurado para requerir cifrado AES para Kerberos, pero la cuenta de servicio en Active Directory no se ha actualizado para admitir cifrado AES, se producen mensajes de error. Esto se debe a que el servidor no puede negociar un tipo de cifrado compatible para los vales Kerberos.

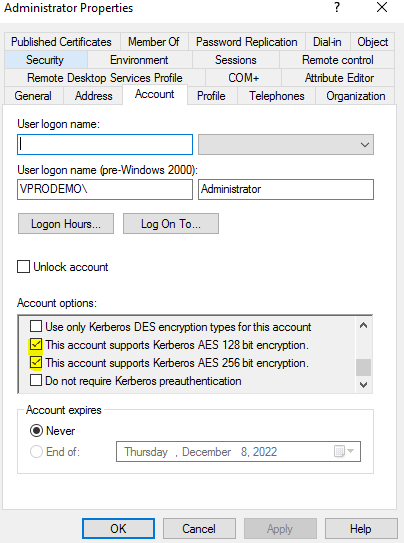

Para identificar y habilitar el cifrado AES de Kerberos para las cuentas de grupo y de servicio, sigue estos pasos:

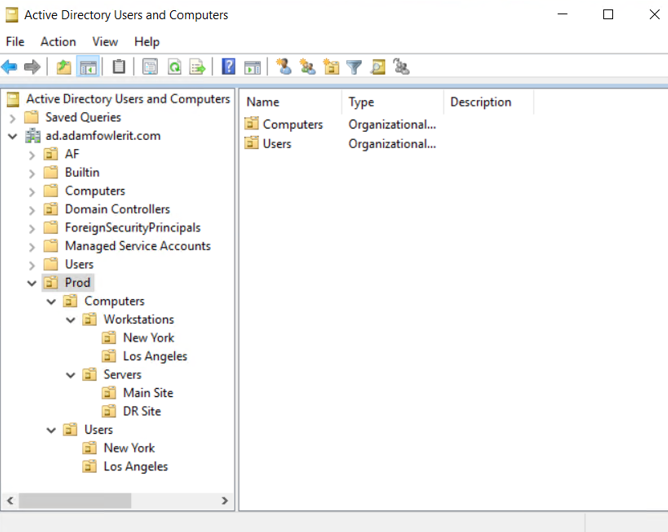

- Paso 1. Identificar las cuentas: Determine todas las cuentas utilizadas como grupos de aplicaciones y cuentas de servicio.

- Paso 2. Para localizar las cuentas en el Directorio Activo, abra Usuarios y Equipos del Directorio Activo.

- Paso 3. Localice las cuentas identificadas.

- Paso 4. Modifica las propiedades de la cuenta haciendo clic con el botón derecho en la cuenta y seleccionando Propiedades.

- Paso 5. Navega hasta la Cuenta.

- Paso 6. Asegúrate de que una o ambas de las siguientes opciones están seleccionadas:

Esta cuenta admite el cifrado Kerberos AES de 128 bits

Esta cuenta admite el cifrado Kerberos AES de 256 bits

- Paso 7. Realiza un restablecimiento de iis en los servidores.

- Paso 8. Reinicia cualquier servicio relacionado con SharePoint que se esté ejecutando bajo las cuentas de servicio modificadas para aplicar los cambios.

Este proceso garantiza que el cifrado Kerberos AES es compatible con las cuentas de servicio, lo que mejora la seguridad y permite una autenticación adecuada.

2Configura la seguridad de la red mediante la consola de administración de directivas de grupo

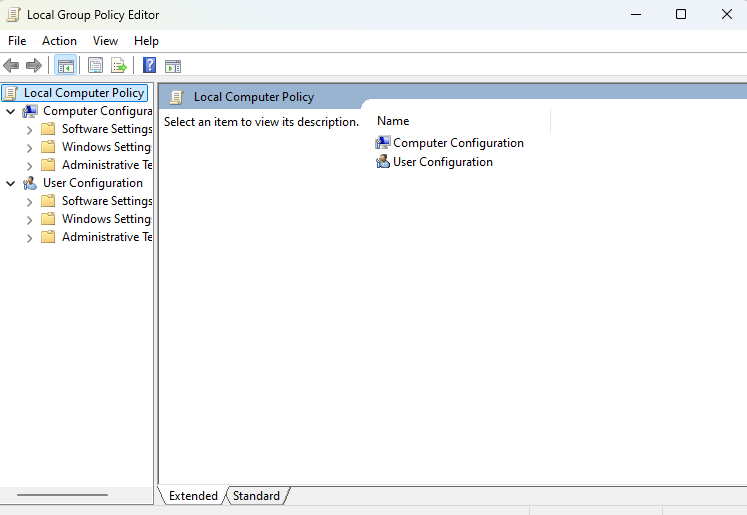

Para permitir sólo tipos de cifrado seguros como AES, utilice la política de grupo. Puedes configurar el ajuste de red mediante los siguientes pasos:

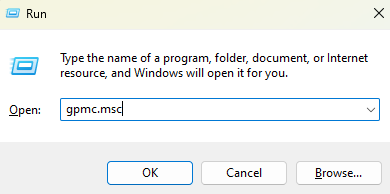

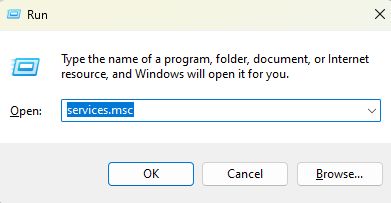

- Paso 1. Abre la "Consola de administración de directivas de grupo (GPMC)" escribiendo "gpmc.msc" en el cuadro de diálogo Ejecutar o en la búsqueda del menú Inicio.

- Paso 2. Se abrirá la ventana del "Editor de Políticas de Grupo Local."

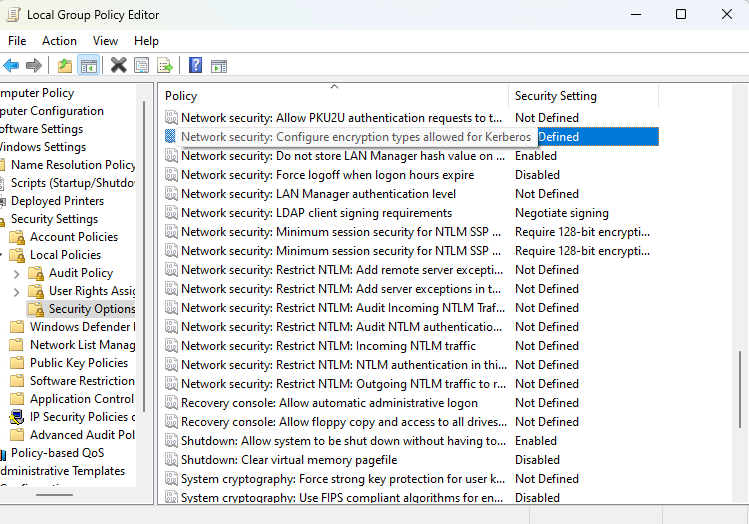

- Paso 3. Navega hasta:

Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Opciones de seguridad. - Paso 4. Localiza y haz doble click en la política «Seguridad de Red: Configurar tipos de cifrado permitidos para Kerberos».

- Paso 2. Se abrirá la ventana del "Editor de Políticas de Grupo Local."

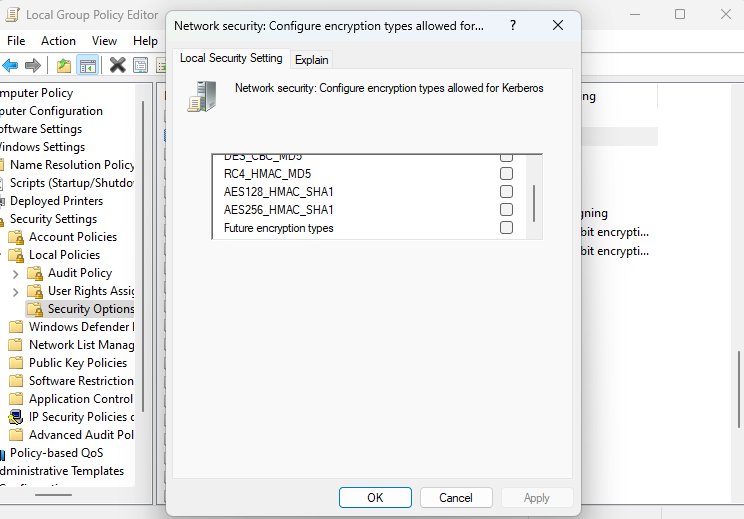

- Paso 5. Selecciona "AES128_HMAC_SHA1" y "AES256_HMAC_SHA1" para activar estos tipos de cifrado. Si es necesario, también puedes seleccionar "RC4_HMAC_MD5" para soporte de legado, pero "DES" debe permanecer desmarcado por motivos de seguridad.

- Paso 6. Haz click en "OK" para aplicar los cambios en la política.

- Paso 7. Cierra el Editor de Políticas de Grupo y aplica la política actualizada usando:"gpupdate /force."

3Reiniciar el servicio KDC en los centros de distribución

En los controladores de dominio, reinicie el servicio KDC (Key Distribution Center). Permite configurar nuevos tipos de cifrado y el servicio funciona sin problemas.

- Paso 1. En el controlador de dominio (DC), abre un símbolo del sistema o PowerShell con privilegios de administrador.

- Paso 2.Reinicia el servicio KDC ejecutando los siguientes comandos:

Detener el servicio: net stop kdcIniciar el servicio: net start kdc

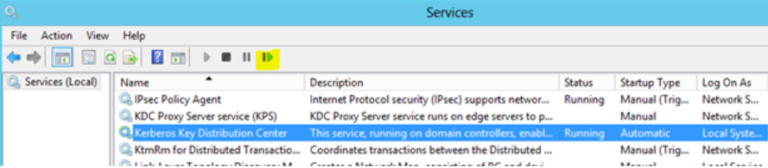

- Paso 3. También puedes utilizar services.msc para detener y reiniciar el servicio KDC manualmente.

- Paso 4. Abre el cuadro de diálogo "Ejecutar", escribe services.msc y pulsa "Intro."

- Paso 5. Desplázate hasta "Kerberos Key Distribution Center," haz clic con el botón derecho y selecciona "Restart."

- Paso 6. Todos los controladores de dominio deberían reiniciarse si tiene varios DC.

- Paso 7. Cierra el Editor de directivas de grupo y aplica la directiva actualizada mediante: "gpupdate /force."

4Revisar registros de eventos

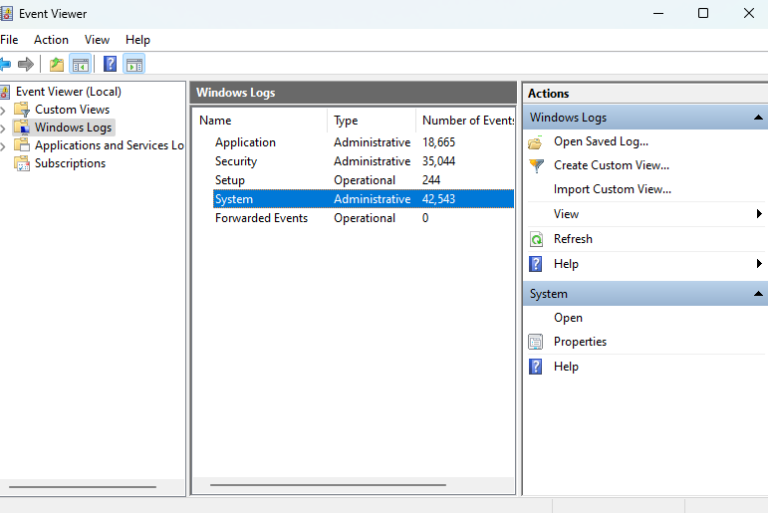

Deberías comprobar los registros del Visor de sucesos para obtener mensajes de error más detallados relacionados con la autenticación Kerberos:

- Paso 1.Ve a "Visor de sucesos> Registros de Windows > Sistema."

- Paso 2. Busca errores relacionados con Kerberos (ID de eventos como 14, 16, etc.) para obtener más información sobre por qué se rechaza el tipo de cifrado.

5Reiniciar el ordenador remoto

Puedes reiniciar el ordenador remoto para que los tickets Kerberos o las políticas de seguridad se actualicen con la nueva configuración de cifrado.

- Paso 1. Abre una sesión remota en el ordenador o utiliza una herramienta de gestión remota.

- Paso 2. En el símbolo del sistema, escribe: "shutdown /r /t 0"

- Paso 3. Permite que el sistema se reinicie. Una vez reiniciado, el ordenador intentará solicitar nuevos tickets y utilizar la configuración de cifrado Kerberos actualizada.

Consejo adicional: Utiliza software gratuito de escritorio remoto para Windows

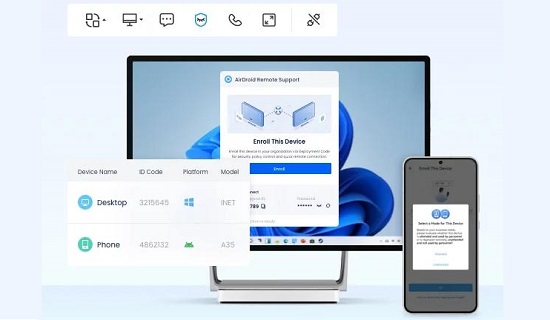

Una solución fiable y sin errores para el soporte RDP de Windows es AirDroid Remote Support. Está diseñado para ofrecer asistencia remota rápida, especialmente para los usuarios de Windows, sin errores de conexión.

Puedes utilizarlo en varias plataformas, como Windows, Android e iOS. Proporciona herramientas como el control remoto, compartir pantalla, chat de voz, mensajería, transferencia de archivos y cámara AR para solucionar problemas de equipos físicos.

La seguridad está garantizada con cifrado AES-256, TLS 1.2 y autenticación de dos factores. Diseñado para la escalabilidad, reduce el tiempo de inactividad, mejora la atención al cliente y facilita el acceso seguro al trabajo remoto.

Conclusión

El error de cifrado y autenticación del centro de distribución de claves requiere compatibilidad entre los tipos de cifrado admitidos por el cliente y el centro de distribución de claves.

Puedes resolverlo actualizando las propiedades de la cuenta de servicio en Active Directory para habilitar el cifrado AES, configurando las directivas de grupo para permitir los tipos de cifrado admitidos, revisando los registros de eventos y ejecutando los parches más recientes.

Si sigues nuestras correcciones, podrás evitar los desajustes de cifrado y conseguir una autenticación Kerberos segura en todo el sistema.

Deja una respuesta.