Garantizar una Conexión de Red Segura en un Sitio Remoto [Guía Completa]

En la era digital actual, en la que la conectividad en línea y el trabajo a distancia son fundamentales, establecer una conexión de red segura en una ubicación distante es una piedra angular de la infraestructura empresarial moderna. Es vital enlazar y comunicarse sin esfuerzo y de forma fiable con puntos remotos, ya sea para negocios, educación u otros usos.

¿Te preocupa la seguridad de tus datos cuando viajan por la red de una ubicación lejana a otra? ¡No busques más! Juntos exploraremos técnicas poco complicadas pero esenciales para asegurar la conexión de red en un lugar remoto.

- Por qué establecer una conexión de red confiable en una sede remota

- Cómo establecer una conexión de red confiable en un sitio remoto

- ¿Qué es el Protocolo de Sitio Remoto de Conexión de Red Segura?

- La importancia de establecer una conexión de red confiable en un sitio remoto

- Buenas Prácticas - Elegir un software de acceso remoto más confiable

Por qué establecer una conexión de red confiable en un sitio remoto

Imagínate una empresa que tiene sucursales repartidas por todo el mundo. Tienen datos cruciales que deben transferirse entre esas ubicaciones. Sin embargo, enviarlos sin protección es como enviar una postal abierta para que cualquiera pueda leerla. Eso no es nada seguro.

Así que idean una salida: estableciendo una conexión de red segura, se aseguran de que la información que comparten está protegida de miradas indiscretas.

Establecer una conexión segura ayuda a proteger nuestros datos de los astutos ciberdelincuentes. Ya sea para grandes empresas o para nosotros, los ciudadanos de a pie, una conexión segura a la red actúa como un robusto candado para nuestros datos virtuales, asegurándose de que no lleguen a manos de personas no deseadas.

A medida que aumenta el número de personas que trabajan a distancia, establecen oficinas satélite y colaboran globalmente, asegurar las conexiones de red en sitios remotos se ha convertido en una tarea completa y crítica. Esta intrincada situación se debe al reto de garantizar un fácil acceso remoto sin comprometer la seguridad de la información sensible y la integridad de la red.

Cómo configurar una conexión de red segura en un sitio remoto

Configurar el Cortafuegos

Piensa en un cortafuegos como tu guardia de seguridad digital. Se sitúa en la frontera entre tu red y la inmensa Internet, vigilando cuidadosamente todos los datos que entran y salen. Este guardia vigilante controla y bloquea cualquier dato que pueda dañar tu red. Es tu primera línea de defensa, que mantiene tu mundo digital seguro y confiable.

Instalar software antivirus

Igual que protegerías tu cuerpo de los gérmenes dañinos, el software antivirus sirve de escudo protector de tus dispositivos contra el software dañino o malware. Escanea incansablemente en busca de amenazas y las elimina para mantener tus sistemas en plena forma.

Aplicar Encriptación a los Datos

Imagina la encriptación como un lenguaje secreto que sólo tú y algunas personas elegidas pueden entender. Enreda deliberadamente tu información para que, la intercepte quien la intercepte, no pueda darle ningún sentido.

Consigue una Red Privada Virtual (VPN)

Una VPN es como un pasaje seguro para tu conexión a Internet. Es un guardián que protege tus acciones online, manteniéndolas privadas y confiables incluso cuando utilizas redes públicas. Imagínatelo como tener tu carril privado en una calle pública muy transitada.

Configura la autenticación de dos factores (2FA)

La autenticación de dos factores te ofrece una mayor protección al necesitar dos formas distintas de validación de la identidad. Imagina que es como necesitar una llave y una contraseña para entrar en una habitación cerrada: sin duda dificulta mucho la entrada a personas que se supone que no deberían estar allí.

Activar el Filtro de Direcciones MAC

El Filtrado de Direcciones MAC es similar a tener una entrada VIP, donde sólo determinados dispositivos pueden conectarse a tu red. Es como un gorila digital, que se asegura de que sólo tengan acceso los dispositivos reconocidos, manteniendo a raya a los inesperados y no invitados.

Crea Contraseñas Seguras

Piensa en una contraseña segura como si fuera la cerradura de la puerta principal: cuanto más difícil le resulte a alguien forzarla, más seguro estarás. Es tu primera línea de defensa. Intenta mezclar letras, números y símbolos: eso le dará más fuerza.

Supervisión y Grabación Oportunas

Vigilar regularmente la actividad de tu red es como estar alerta y revisar tu entorno por seguridad. Te ayuda a notar y responder rápidamente a cualquier cosa inusual, protegiéndote de peligros potenciales.

Implementar la Segmentación de la Red

Dividir tu red en partes más pequeñas y manejables es como tener habitaciones separadas en una casa. Te ayuda a racionalizar el flujo de datos y pone freno a las posibles amenazas, manteniéndolas confinadas en un área.

Actualización Regular de Software y Sistemas Operativos

Las actualizaciones periódicas suelen venir cargadas de solucionadores de seguridad esenciales. Es como arreglar un agujero en una valla; cuanto más fuerte y fiable sea, menos posibilidades habrá de que se cuelen invitados no deseados.

Cultivar la Conciencia de Seguridad entre los Empleados

Educar a todos en la importancia de las prácticas de seguridad da forma a un equipo más vigilante. Es como tener a todos los miembros de un vecindario cuidándose los unos a los otros, creando una comunidad más segura.

¿Qué es el Protocolo de Sitio Remoto de Conexión de Red Segura?

En el acceso y la conexión remotos en general, se selecciona un determinado protocolo remoto y se configuran algunos servicios personalizados para mejorar la estabilidad de la conexión. A continuación, describimos varios protocolos comunes de conexión segura a sitios remotos de la red.

Protocolos de Comunicación

Los protocolos de comunicación son como traductores que ayudan a los distintos dispositivos a comunicarse entre sí a través de una red. Son realmente cruciales para garantizar que los datos se mueven sin problemas entre distintos dispositivos y sistemas. Incluso utilizamos distintos tipos de estos protocolos para establecer conexiones seguras cuando trabajamos a distancia.

HTTP (Protocolo de Transferencia de Hipertexto): HTTP es un protocolo de capa de aplicación que especifica qué tipo de mensajes puede enviar un cliente a un servidor y qué tipo de respuesta obtiene.

TCP (Protocolo de Control de Transmisión): TCP es un protocolo de transporte diseñado específicamente para ofrecer un flujo de bytes confiable de extremo a extremo a través de redes interconectadas poco seguras.

IP (Protocolo de Internet): IP se diseñó para mejorar la escalabilidad de las redes. Ofrece información sobre diversos protocolos a la capa de transporte y constituye la base de Internet.

UDP (Protocolo de Datagramas de Usuario): UDP ofrece a las aplicaciones una forma de enviar paquetes IP encapsulados sin establecer una conexión.

IRC (Internet Relay Chat): El IRC (siglas en inglés para Chat por Internet) es un protocolo de chat en red. Es un sistema de debate multiusuario y multicanal en el que muchos usuarios pueden conversar o hablar en privado sobre un tema dentro de un canal, cada uno con un apodo diferente.

SSH (Secure Shell): SSH (Shell seguro) es un protocolo utilizado para el inicio de sesión remoto seguro y otros servicios de red seguros en redes no seguras.

Protocolos de Gestión

Los dispositivos de red se rigen por protocolos de gestión que ayudan a supervisar y resolver los problemas de la red. Estos protocolos son vitales para supervisar y solucionar los problemas de la red. En cuanto a la configuración de conexiones seguras, hay dos protocolos de gestión muy extendidos:

SNMP (Protocolo Simple de Gestión de Red): SNMP permite a los administradores de red administrar el rendimiento de la red, identificar y resolver problemas de red y planificar el crecimiento de la red.

ICMP (Protocolo de Mensajes de Control de Internet): El ICMP pertenece al protocolo de capa de red, que se utiliza principalmente para transferir información de control entre hosts y routers, incluida la notificación de errores, el intercambio de control restringido y la información de estado.

Protocolos de Seguridad

Los protocolos de seguridad son especialmente cruciales para las zonas remotas, con mayor riesgo de que los datos sean interceptados. Deberíamos considerar las siguientes medidas de seguridad:

IPsec (Seguridad del Protocolo de Internet): IPSec utiliza la criptografía para proteger la arquitectura de seguridad y confidencialidad de las comunicaciones de la capa IP, cifrando y autenticando los paquetes del protocolo IP para proteger la colección de protocolos de transporte de red del protocolo IP.

SSL (Capa de sockets seguros): SSL cifra todos los datos transmitidos después de que los protocolos de la capa de aplicación se hayan comunicado, garantizando por lo tanto la privacidad de la comunicación.

TLS (Seguridad de la Capa de Transporte): TLS es un protocolo de seguridad diseñado para ofrecer seguridad e integridad de los datos en las comunicaciones por Internet.

SFTP (Protocolo Seguro de Transferencia de Archivos): SFTP es un protocolo de transferencia de red para la transmisión de datos por cable con funciones de acceso, transferencia y administración de archivos.

HTTPS (Hypertext Transfer Protocol Secure): HTTPS es un híbrido de HTTP y SSL. Ofrece autenticación y métodos de comunicación cifrados, y se utiliza ampliamente para comunicaciones seguras y sensibles en la World Wide Web, como transacciones y pagos.

La importancia de establecer una conexión de red segura en un emplazamiento remoto

En nuestro mundo cada vez más digital, crear una conexión segura a la red para ubicaciones remotas no es sólo cuestión de crear salvaguardas: es una necesidad.

Reduce el Riesgo de Ciberataques

Una conexión segura a la red actúa como un escudo robusto, reduciendo significativamente las probabilidades de que las sedes remotas sean víctimas de estos ataques.

Proteger dispositivos remotos

Proteger tu red remota es como asegurarte de que has cerrado bien la puerta de casa. Mantiene tus dispositivos a salvo de cosas peligrosas, como software dañino, virus y gente que intenta colarse sin permiso.

Garantizar la Seguridad de la Información Confidencial

Siempre hay que mantener la información personal y los datos empresariales delicados fuera de los límites. Una sólida salvaguarda de la red garantiza esto, trabajando incansablemente para proteger estos datos específicos.

Aumenta la Productividad de los Empleados sin Riesgos

Con redes confiables, los empleados pueden trabajar eficientemente con la mente tranquila, seguros de que no están comprometiendo la seguridad. Les da la paz mental necesaria para centrarse por completo en sus tareas, en lugar de estresarse por las posibles ciberamenazas.

Evita la Pérdida de Datos

Experimentar una pérdida de datos puede ser realmente devastador, tanto si eres un particular como si administras una empresa. Imagina las redes seguras como un escudo protector para tu valiosa información. Reduce el riesgo de perder datos críticos debido a amenazas imprevistas, como ciberataques o fallos estándar del sistema. Es como guardar una copia de seguridad de tus recuerdos más preciados; una red segura salvaguarda tus datos, dándote tranquilidad.

Buenas Prácticas - Elegir un Software de Acceso Remoto más Seguro

En el mundo profesional en el que vivimos hoy en día, un software de acceso remoto seguro y confiable no es sólo un lujo; es una necesidad. Ofrece una conectividad fluida e ininterrumpida y, además, protege tus valiosos datos. Entre las numerosas herramientas de este tipo, Asistencia Remota AirDroid se destaca.

Viene cargado con funciones de seguridad de primera categoría y ofrece muchas ventajas para satisfacer todas tus necesidades de acceso remoto. En Asistencia Remota AirDroid, tu seguridad es nuestra máxima prioridad. Concedemos acceso a tus dispositivos móviles sin problemas, manteniendo tus datos a salvo. Con fantásticas funciones, como encriptación de extremo a extremo, nos aseguramos de que toda la información compartida entre tus dispositivos permanezca privada y protegida.

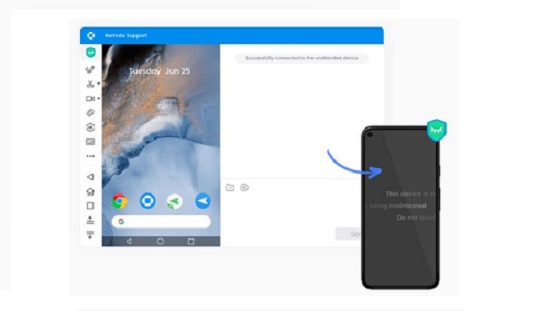

Asistencia Remota AirDroid ofrece políticas de seguridad para dispositivos Android e iOS, como opciones personalizables de servicio de control remoto y transferencia de archivos, la posibilidad de configurar bloqueadores para impedir el acceso externo no autorizado a los dispositivos de una organización, y la posibilidad de activar un código de conexión dinámico de 9 bits para proteger la privacidad del cliente y evitar interrupciones no deseadas.

Además, también tiene un modo pantalla negra al controlar a distancia un dispositivo Android. El Modo Pantalla Negra es una tecnología centrada en la privacidad, que permite a los administradores de TI ocultar la imagen de la pantalla del dispositivo remoto durante la sesión de control remoto y se mostrará una indicación que dice "Este dispositivo está en mantenimiento". Esto garantizará la privacidad de tus datos sensibles, así como un funcionamiento remoto sin problemas para tus administradores informáticos.

Conclusión

A medida que nuestro mundo está cada vez más interconectado, nunca ha sido tan crítico establecer una conexión de red segura en un sitio remoto. Es vital para mantener la seguridad de nuestros espacios online personales y profesionales.

Protegiendo nuestros dispositivos desde lejos y desde lejos, podemos defendernos de las amenazas online, preservar la privacidad de nuestros datos, evitar pérdidas y aumentar la productividad. Básicamente, todas estas áreas clave dependen de disponer de una red segura y sólida.

Asistencia Remota AirDroid es un software de acceso remoto excepcional y muy seguro. Consigue un equilibrio perfecto entre funciones de seguridad robustas y facilidad de uso, lo que lo convierte en la opción preferida para toda una serie de necesidades de acceso remoto.

S

Deja una respuesta.