Guide complet sur l'automatisation des processus de sécurité pour les biens de l'entreprise

Les attaques contre les infrastructures numériques et informatiques sont aujourd'hui plus sophistiquées que jamais, capables d'évoluer et de s'adapter, en fonction des structures de défense et des mécanismes de réduction des risques mis en place. Il est donc essentiel que les entreprises soient équipées pour faire face à cette menace en constante évolution et de plus en plus puissante, et qu'elles disposent de systèmes de sécurité appropriés pour protéger leurs actifs.

Tous les appareils d'un réseau d'entreprise, qu'il s'agisse d'ordinateurs, d'ordinateurs portables, de smartphones ou d'unités de stockage, sont susceptibles d'être piratés. En effet, le système d'exploitation interne d'un appareil - le centre de contrôle de gestion qui régit son fonctionnement - peut être violé à tout moment. Par conséquent, les entreprises doivent être en mesure de répondre aux menaces de sécurité 24 heures sur 24 et disposer d'un processus permettant d'éliminer efficacement les menaces.

- Partie 1 : Qu'est-ce que la sécurité automatisée ?

- Partie 2 : 5 cas d'utilisation du flux de travail automatisé en matière de sécurité

- Partie 3 : Quels outils peuvent être utilisés pour l'automatisation du flux de travail en matière de sécurité ?

- Partie 4 : Comment créer un flux de travail automatisé en matière de sécurité ?

- Partie 5 : Pourquoi les entreprises ont-elles besoin de l'automatisation du flux de travail en matière de sécurité ?

- Partie 6 : FAQ

1Qu'est-ce que l'automatisation de la sécurité ?

L'automatisation de la sécurité est tout simplement un mécanisme permettant de gérer automatiquement des alertes prédéfinies en cas d'urgence. Elle intègre généralement des plateformes qui servent à identifier de manière cohérente les menaces pour la cybersécurité, à diagnostiquer la nature de ces attaques et à prendre les mesures appropriées pour réduire la probabilité que cette activité compromette l'intégrité d'un appareil au sein d'un réseau d'entreprise.

Mais à quoi cela ressemble-t-il concrètement ? Nous avons identifié ci-dessous trois actions clés initiées par l'automatisation de la sécurité, et souligné comment elles ont un impact positif sur la protection des actifs sur le lieu de travail et des informations confidentielles de l'entreprise.

Actions clés

- Alertes et flux de travail - Les alertes signalent aux administrateurs informatiques de l'entreprise toute activité suspecte ou tout risque réel pour les performances d'un appareil ou d'un réseau.

Dans la plupart des cas, le système traitera automatiquement et indépendamment le problème en exécutant le flux de travail configuré, et enregistrera un rapport d'incident contenant les détails de ce qui s'est passé. Toutefois, lorsqu'une menace grave est détectée, le problème peut être transmis à des informaticiens spécialisés, car un certain niveau d'intervention humaine peut s'avérer nécessaire pour résoudre le problème. - Provisionnement des appareils - Lorsque les entreprises intègrent de nouveaux appareils dans leurs réseaux, elles doivent s'assurer qu'ils sont dotés des paramètres de sécurité adaptés dès le début. Les appareils sont ainsi prêts à faire face aux menaces, à faciliter les processus d'authentification locale et à accéder aux données pertinentes.

- Profils de sécurité - Grâce à l'utilisation d'une technologie de sécurité automatisée, les entreprises peuvent développer des profils de sécurité sur mesure. Ceux-ci sont configurés pour posséder des caractéristiques de défense et des « politiques » spécifiques qui sont les plus pertinentes pour l'environnement local, et sont donc équipés pour faire face aux risques de sécurité courants. Les profils de sécurité sont capables de déclencher des actions de flux de travail spécifiques en fonction de la nature d'une menace entrante, ce qui garantit des réponses cohérentes, mesurées et adaptées à l'objectif visé.

25 cas d'utilisation du flux de travail automatisé en matière de sécurité

Dans la section précédente, nous avons exploré la fonctionnalité générale de l'automatisation de la sécurité informatique - nous nous concentrons maintenant sur le mécanisme de soutien spécifique du flux de travail automatisé de la sécurité. Nous présentons ici cinq des actions de sécurité les plus fréquemment mises en œuvre dans une entreprise type :

1. Automatisation robotisée des processus (RPA)

Simple programme conçu pour faciliter la gestion quotidienne des réseaux d'entreprise, l'automatisation robotisée des processus permet d'effectuer une vaste gamme de tâches de sécurité de base, mais n'a pas la capacité de pacifier les cyberattaques sophistiquées.

Un système RPA robuste permet aux entreprises de réduire la charge de travail des opérateurs informatiques, et donc de libérer ces personnes pour qu'elles se concentrent sur des activités de réseau plus importantes.

2. Orchestration, automatisation et résolution en matière de sécurité (SOAR)

Cet outil permet aux entreprises de recueillir des données sur les menaces de sécurité persistantes et de comprendre les tendances et les modèles d'activité à risque. En outre, SOAR veille à ce que les profils de sécurité soient actifs et adaptés à l'environnement local, et il est le vecteur par lequel les mises à jour des correctifs peuvent être fournies aux appareils en réseau. Son système d'intervention peut faire face à des cyberattaques complexes sans nécessiter l'aide d'un opérateur humain.

3. Déclaration des données relatives à la conformité

Il est essentiel que toutes les entreprises respectent les réglementations en matière de gestion de la cybersécurité et que leurs politiques et procédures de défense suivent les normes de l'industrie. Avant leur intégration, les flux de sécurité automatisés sont mobilisés pour surveiller l'activité du réseau local conformément aux exigences légales, prendre des mesures d'évitement si les dispositifs ne sont pas conformes, et fournir en retour des données pertinentes sur les performances réglementaires.

4. Détection des hameçonnages

Le hameçonnage consiste à tromper intentionnellement le destinataire d'un courriel dans le but de lui extorquer des informations financières. Avec un flux de sécurité automatisé efficace, les entreprises peuvent construire des flux de travail qui réduisent la menace du hameçonnage, en bloquant les courriels envoyés par des boîtes aux lettres spécifiques et en alertant les employés en cas d'apparition de courriels suspects.

5. Analyses des points terminaux

1.Dispositif distant qui absorbe et met en relation des informations sur les conditions d'un réseau donné, les points terminaux permettent aux opérateurs informatiques de comprendre la nature et la puissance des cyberattaques. En lançant des analyses régulières des appareils terminaux, les flux de réponse aux incidents de sécurité aident les entreprises à détecter rapidement les problèmes et leur donnent les moyens de prendre les mesures défensives qui s'imposent le cas échéant.

3Quels outils peuvent être utilisés pour l'automatisation du flux de travail en matière de sécurité ?

Nous avons vu comment les systèmes automatisés peuvent aider les entreprises à appliquer leur stratégie de sécurité au quotidien, mais quels sont les outils spécifiques utilisés par les entreprises pour préserver leur patrimoine numérique ?

Les trois sous-rubriques mentionnées ci-dessous représentent des domaines critiques pour les équipes informatiques internes. En relation avec ces trois disciplines, nous avons fourni des exemples d'outils de sécurité facilement utilisables dans les réseaux d'entreprise.

1Pour la prévention de la perte de données

La fuite de données confidentielles d'une entreprise peut avoir des conséquences catastrophiques. Cette menace ne résulte pas exclusivement des agissements d'acteurs extérieurs peu recommandables ; les employés peuvent également être responsables (intentionnellement ou non) de la perte d'informations sensibles.

Outils utilisés

- Logiciel de prévention des pertes de données (DLP)

- Logiciel de gestion des informations et des événements de sécurité (SIEM)

- Logiciel de chiffrement

- Gestionnaire de mots de passe

- Logiciel de gestion des identités et des accès (IAM)

2Pour la protection des appareils

Comme tous les appareils professionnels sont intimement connectés aux réseaux d'entreprise et qu'ils sont donc des vecteurs potentiels du type d'informations sensibles évoquées dans la section précédente, il est essentiel qu'ils ne soient pas victimes de cyberactivité.

En outre, des circonstances telles que la perte ou le vol d'un appareil constituent également des menaces majeures pour la sécurité et nécessitent un flux de travail de réponse aux incidents de sécurité.

Outils utilisés

- Solution de gestion des appareils mobiles (MDM)

- Solution de gestion des applications mobiles (MAM)

- Solution EMM / UEM

- Outils de contrôle d'accès au réseau (NAC)

- Outils de détection et de réponse des points terminaux (EDR)

Grâce à la technologie de sécurité automatisée, les entreprises peuvent verrouiller les appareils pour empêcher les utilisateurs indésirables d'y accéder, effectuer des réinitialisations complètes en usine pour effacer les données confidentielles, et désinstaller les applications nuisibles et les virus, le tout à partir d'un site distant. Pour effectuer chacune de ces tâches préventives, les opérateurs informatiques doivent utiliser des plateformes de gestion des appareils - AirDroid Business est largement considéré comme l'un des programmes les plus complets du marché.

3Pour les services informatiques dans le cloud

Les services en cloud offrent aux entreprises la possibilité de fonctionner de manière plus efficace et plus rentable, en fournissant des solutions de stockage, de serveur et de communication de données à partir d'un emplacement numérique unique, et en réduisant la nécessité d'une intervention humaine dans la gestion des réseaux d'entreprise.

Outils utilisés

- Cloud Custodian

- CloudTrail

- Security Hub

- AWS Key Management Service

4Comment créer un flux de travail automatisé en matière de sécurité ?

Comme indiqué à plusieurs reprises dans les notes ci-dessus, un flux de travail est une action prédéterminée qui est déclenchée lorsqu'un événement spécifique (ou, dans ce contexte, une menace pour la sécurité) se produit. Le processus de mise en place d'un flux de travail dépend clairement de la plateforme de gestion des dispositifs mobiles utilisée ; toutefois, la plupart des flux de travail automatisés en matière de sécurité exigeront des utilisateurs qu'ils suivent une méthodologie similaire.

Afin d'illustrer la création d'un flux de travail de sécurité automatisé et l'établissement d'une procédure de notification pertinente, nous présentons les étapes que les entreprises doivent suivre pour mener à bien cette tâche à l'aide de la solution de gestion des appareils d'AirDroid Business :

- Étape 1 : Connectez-vous à la console d'administration d'AirDroid Business.

- Rendez-vous sur le site officiel et créez un compte à l'aide de votre adresse électronique. Connectez-vous ensuite à la plateforme.

- Étape 2 : Inscrivez les appareils sur lesquels vous souhaitez programmer des alertes.

- Il existe trois méthodes d'inscription - Inscription normale, Inscription du propriétaire de l'appareil et Inscription Android Enterprise - qui sont basées sur les types d'appareils. En savoir plus ici.

- Étape 3 : Créez des alertes et recevez des notifications par courrier électronique.

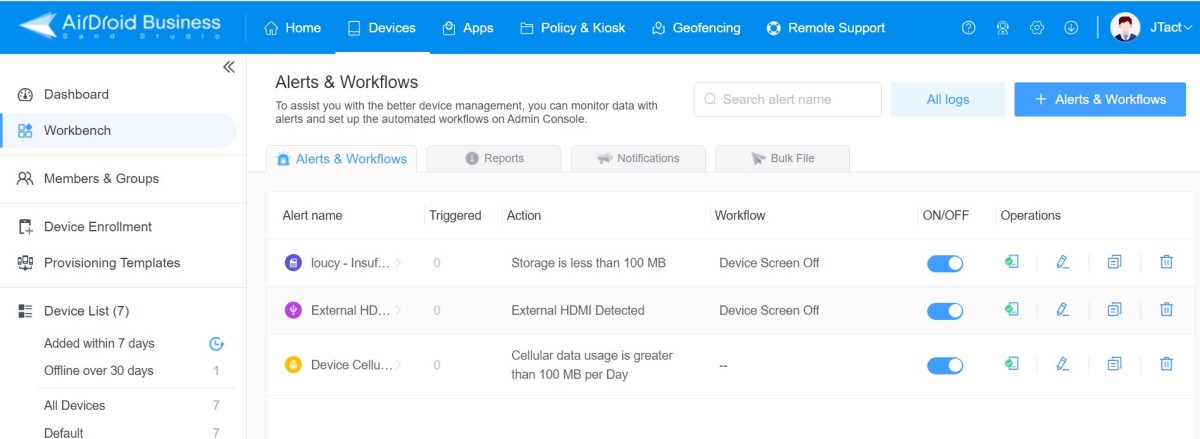

- Allez dans « Appareil » > « Workbench » > « Alertes & Flux de travail » et cliquez sur le bouton « + Alertes & Flux de travail » pour en créer un.

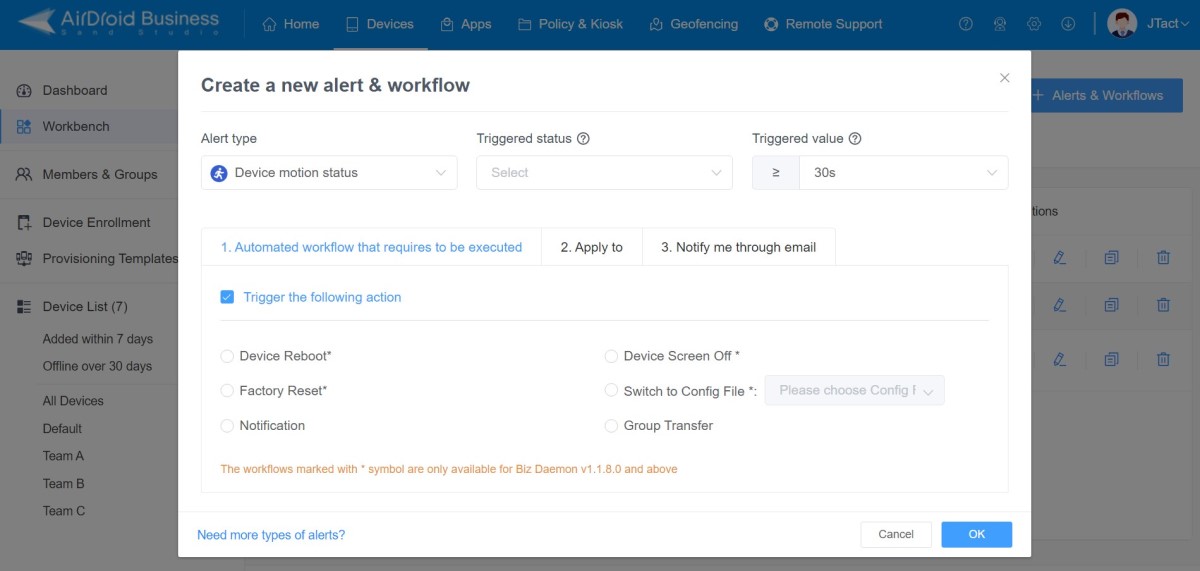

- Dans la fenêtre contextuelle, vous pouvez sélectionner le type d'alerte et saisir les conditions de déclenchement de l'activité du flux de travail. Les types d'alerte sont les suivants :

| Pour l'état de l'appareil | Pour les applications | Pour la localisation |

|---|---|---|

| État des mouvements de l'appareil État de l'appareil en ligne/hors ligne Carte SIM mise en place/retirée Utilisation des données cellulaires de l'appareil | Utilisation des données cellulaires de l'application État de fonctionnement de l'application État de fonctionnement de l'application | Géofencing |

- Étape 4 : Configurez le flux de travail automatisé qui doit être exécuté à distance.

- Cliquez sur « Déclencher l'action suivante » et sélectionnez l'action souhaitée dans le menu fourni, par exemple : Réinitialisation d'usine, Redémarrage de l'appareil, Extinction de l'écran de l'appareil, Notification, ou utilisation de la Politique/du mode kiosque, etc.

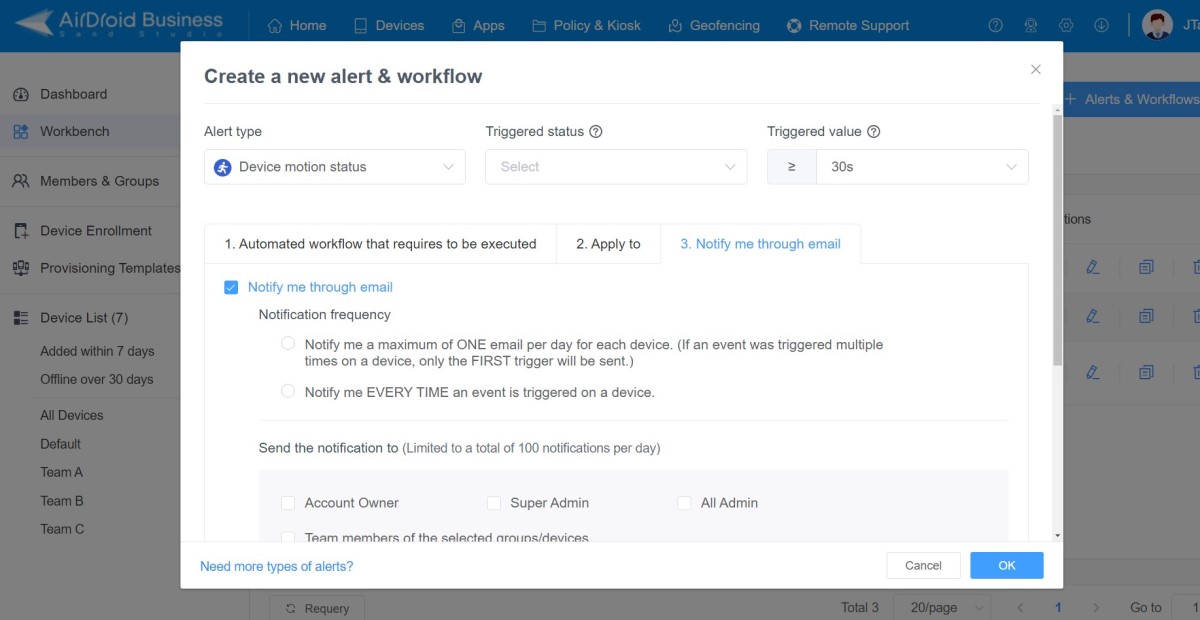

- Étape 5 : Appliquez le paramètre aux groupes d'appareils et finalisez les notifications.

- Choisissez les appareils que vous souhaitez provisionner et terminez le réglage de la notification par courrier électronique.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

5Pourquoi les entreprises ont-elles besoin de l'automatisation du flux de travail en matière de sécurité ?

L'automatisation du flux de travail en matière de sécurité est essentielle pour lutter contre la menace des cyberattaques et offre aux entreprises une multitude d'avantages liés à la sécurité :

- Le provisionnement des appareils garantit que les actifs sont en sécurité, avec une protection appropriée, au sein des réseaux d'entreprise.

- Les politiques de sécurité, créées en fonction des besoins et des exigences de l'utilisateur spécifique qu'elles servent, protègent les appareils et les réseaux contre les menaces habituelles et s'adaptent en permanence pour aider les entreprises à se défendre contre des attaques nouvelles et de plus en plus sophistiquées.

- Les modes kiosque permettent de contrôler l'accès des employés aux données de l'entreprise, réduisant ainsi le risque de fuites de données.

- L'analyse automatisée des terminaux permet aux équipes informatiques d'identifier rapidement les failles du réseau et de réagir aux menaces de manière appropriée.

- Les commandes peuvent être transmises instantanément et à distance aux appareils de l'entreprise, ce qui permet d'éviter des activités telles que le verrouillage des appareils, la réinitialisation des paramètres d'usine et la désinstallation d'applications.

Laisser une réponse.