Solution exhaustive de gestion des appareils

Rationaliser le déploiement avec une inscription et une configuration automatisées

Outils d'inscription et de configuration automatisés conçus pour stimuler la productivité et garantir la conformité dans l'ensemble de votre entreprise.

-

Inscription de l'appareil

Simplifier l’inscription grâce à une variété d’options flexibles et faciles à mettre en œuvre

-

Configurations prédéfinies

Configurations prédéfinies rapides sur les appareils avec des modèles personnalisables

-

Standardiser les paramètres

Automatiser et standardiser les paramètres de sécurité sur l’ensemble de votre réseau d’appareils

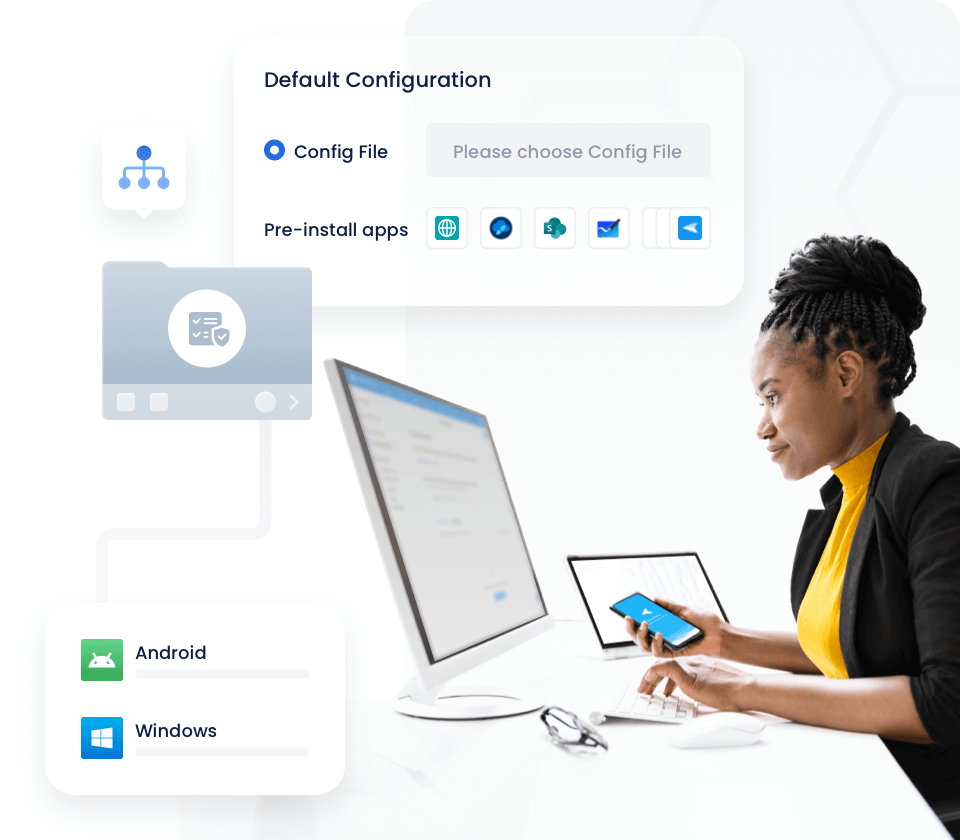

Améliorer les opérations informatiques grâce à une solution avancée d’accès à distance

Maximiser l'efficacité, minimiser les temps d'arrêt et enfin garantir des performances de premier rang sur tous les appareils de l'entreprise.

-

Mode écran noir

Mode écran noir pour un accès à distance sécurisé sans surveillance

-

Assistance à distance

Dépannage à distance robuste avec des fonctionnalités de support étendues

-

Intégration API

Intégration informatique et CRM améliorée avec l'API de contrôle à distance

-

Surveillance en temps réel

Surveillance en temps réel de l'état de l'appareil avec des alertes immédiates en cas de problèmes potentiels

Gestion intégrée à 360° des appareils pour des performances optimales

Stimuler la productivité opérationnelle, rationaliser les tâches quotidiennes et maintenir un contrôle sans à-coups sur les appareils de l'entreprise.

-

Gestion des applications

Gestion simplifiée des applications en masse : installer, mettre à jour et supprimer sans difficulté

-

Mode Kiosque

Mode Kiosque pour garantir une utilisation sécurisée des appareils dans les lieux publics

-

Stratégie

Établir et appliquer des politiques de sécurité et d’efficacité

-

Gestion des fichiers et partage

Gérez les fichiers en toute sécurité de manière centralisée, distribuez-les efficacement sur les appareils et contrôlez à distance les fichiers stockés sur les terminaux.

-

Suite de solutions de gestion

Suite MDM complète : suivi de localisation, gestion des correctifs, application de la sécurité et bien plus encore.

Plateformes prises en charge

| Android | Windows | |

|---|---|---|

| Restriction de la politique de l'appareil | ||

| Gestion des applications | ||

| Paramètres de Kiosque | ||

| Alertes et flux de travail | ||

| Gestion des correctifs |

Sécurité et Conformité

Sécurité sans compromis pour les appareils d'entreprise

Déploiement efficace et flexible pour toute entreprise

-

Déploiement Cloud

-

Déploiement sur site

-

Déploiement de logiciels et de données basés sur le Cloud

Utilisez les solutions de gestion des appareils et de contrôle à distance d'AirDroid Business dans le Cloud pour un déploiement rapide et sécurisé et une croissance adaptable.

- Éviter les coûts initiaux d’installation de matériel et de serveur.

- Développer des projets de manière flexible en fonction des budget et des exigences d'utilisation.

- Accéder rapidement et facilement aux données à partir de n'importe quel endroit.

-

Logiciel et stockage de données en interne

Avec des normes élevées en matière de sécurité des données et une vaste infrastructure locale, le déploiement sur place est la meilleure option pour les projets AirDroid Business, garantissant un contrôle total et une confidentialité garantie.

- Exécuter des projets sur place pour un contrôle total sur la sécurité et la confidentialité des données.

- Obtenir un meilleur contrôle sur les serveurs et le matériel, gérés par une équipe.

- Réduisez les coûts de bande passante du réseau en évitant les ressources partagées avec client.

Des réussites concrètes

Lire la suite de nos témoignages clientsApprouvé mondialement par les PME et les entreprises

AirDroid Business dans tous les secteurs

Démarrer avec la gestion des appareils pour les entreprises